Ces conseils vous permettent non seulement d’améliorer la sécurité de l’environnement informatique de l’entreprise, mais aussi de faire en sorte que les utilisateurs puissent utiliser l’informatique en toute sécurité sur le lieu de travail.

Une protection efficace de l’informatique des entreprises est aussi importante que difficile à mettre en œuvre. Les mesures de sécurité nécessaires comprennent d’une part les mesures techniques. D’autre part, il est tout aussi crucial de sensibiliser les collaborateurs et de leur apprendre à utiliser l’informatique en toute sécurité. De nombreuses cyberattaques aboutissent uniquement à cause de l’ouverture d’un lien dangereux dans un e-mail de phishing.

Ces conseils d’experts en sécurité constituent en quelque sorte un «best of»: il s’agit de mesures dont l’effort en vaut la peine. Elles vous aideront, vous et vos collaborateurs, à aborder les mesures de sécurité informatique de manière ciblée.

Les six premiers conseils portent sur les mesures techniques qui permettent de mieux protéger les serveurs et les postes de travail. Vous pouvez en aborder la mise en œuvre avec votre partenaire informatique.

1. Établir un inventaire des logiciels et équipements

C’est une tâche digne de Sisyphe, mais pourtant nécessaire. En tant que responsable informatique, établissez un inventaire des logiciels et équipements installés. En font notamment partie les postes de travail avec applications, les serveurs, les smartphones professionnels, mais également les imprimantes et autres appareils en réseau. Un tel inventaire sert de base de décision lors du signalement d’une nouvelle faille de sécurité grave. Suivant les versions des logiciels utilisées, il est possible de déterminer rapidement si l’entreprise est touchée et doit réagir, par exemple avec une mise à jour immédiate. À condition que l’inventaire soit à jour.

2. Empêcher l’installation de logiciels sur l’ordinateur du poste de travail

Les collaborateurs ont des tâches différentes qui nécessitent différents logiciels. L’installation de logiciels spéciaux ne devrait avoir lieu que sous le contrôle du responsable IT. Cela permet d’éviter que les collaborateurs installent des programmes de provenance douteuse et introduisent ainsi des malwares. Voir à ce sujet le conseil «Pas de droits d’administrateur local pour les utilisateurs».

3. Contrôler la connexion d’appareils extérieurs et privés au réseau

Les ordinateurs portables et smartphones privés ainsi que les appareils de visiteurs représentent un risque pour la sécurité, dans la mesure où l’on ne connaît pas leur état. Toutes les mises à jour actuelles sont-elles installées? Ou l’ordinateur est-il déjà contaminé par des virus?

Lors de l’utilisation d’appareils privés au bureau, ces derniers devraient être installés sur un réseau séparé sans accès aux applications de l’entreprise et données critiques, par exemple sur un WLAN pour invités.

Pour les postes de travail, l’accès par clé USB devrait être soumis à des règles: soit la connexion est totalement bloquée, soit la clé doit a minima faire l’objet d’un contrôle viral lors de la connexion.

4. Configurer de manière sûre les serveurs et les postes de travail («durcissement»)

La plupart des configurations de base des systèmes d’exploitation, aussi bien pour le poste de travail que pour les serveurs, sont trop laxistes en matière de sécurité. C’est pourquoi les systèmes devraient être mieux sécurisés après l’installation de base, ce qu’on appelle dans le jargon le «durcissement». À cette occasion, par exemple, les services inutiles sont supprimés, les exigences en matière de longueur de mot de passe définies et les droits d’accès restreints.

Avec les CIS Benchmarks, le CIS (Center for Internet Security) offre toute une série d’instructions en anglais qui correspondent aux pratiques courantes («best practices»). Les fabricants du système d’exploitation eux-mêmes proposent une assistance dans ce domaine, par exemple Microsoft dans les Security Baselines (en anglais).

Test de sécurité pour votre entreprise

La numérisation implique une mise en réseau particulièrement dense où humains, machines, technologies et économie sont intimement liés. Les processus étant dématérialisés et de nombreux systèmes devenant accessibles en tous lieux via Internet, la cybersécurité est indispensable face à des menaces en perpétuelle évolution.

Découvrez comment améliorer encore votre protection avec notre test de sécurité.

5. Procéder à des mises à jour régulières

La plupart des cyberattaques se font par le biais de failles de sécurité connues – et souvent corrigées. Il est donc essentiel d’installer régulièrement des mises à jour pour les systèmes d’exploitation et les applications – de préférence peu après leur publication. Vous réduisez ainsi la fenêtre de temps pendant laquelle les pirates peuvent exploiter une faille. Le prix à payer pour cette mesure de protection élémentaire est une augmentation de l’encadrement pour vous ou votre prestataire de services informatiques. Il est préférable de régler l’utilisation des mises à jour par des fenêtres de temps régulières et dans le contrat de service avec le partenaire informatique.

6. Contrôler périodiquement le réseau d’entreprise pour en déceler les failles

Votre réseau d’entreprise et les appareils qui y sont connectés sont-ils sûrs? Un scanneur de vulnérabilité contrôle l’infrastructure informatique et décèle ses éventuelles faiblesses, contribuant ainsi à définir les mesures de sécurité nécessaires. Des scans réguliers aident l’entreprise à contrôler les risques effectifs et à déterminer le niveau de sécurité.

Il existe de nombreux logiciels de scannage payants ou gratuits. Ces outils nécessitent toutefois des connaissances spécifiques. Vous pouvez également faire tester votre informatique par un fournisseur spécialisé afin de détecter les failles de sécurité, par exemple avec le Security-Assessment de Swisscom.

Comment former les utilisateurs à se servir de l’informatique en toute sécurité?

La sécurité informatique d’une entreprise dépend de la manière dont ses collaborateurs l’utilisent. Les mesures techniques vous permettront certes de bloquer de nombreuses cyberattaques, mais cela n’empêchera pas qu’un e-mail de phishing passe entre les mailles du filet ou qu’un collaborateur réponde à un faux e-mail «du chef» par un paiement urgent et déclenche un virement bancaire. En tant que responsable de l’informatique, la seule façon de prévenir une telle situation est de former les collaborateurs et de leur expliquer l’importance de ces mesures. Les cinq conseils suivants vous y aideront.

7. Choisir des mots de passe sûrs

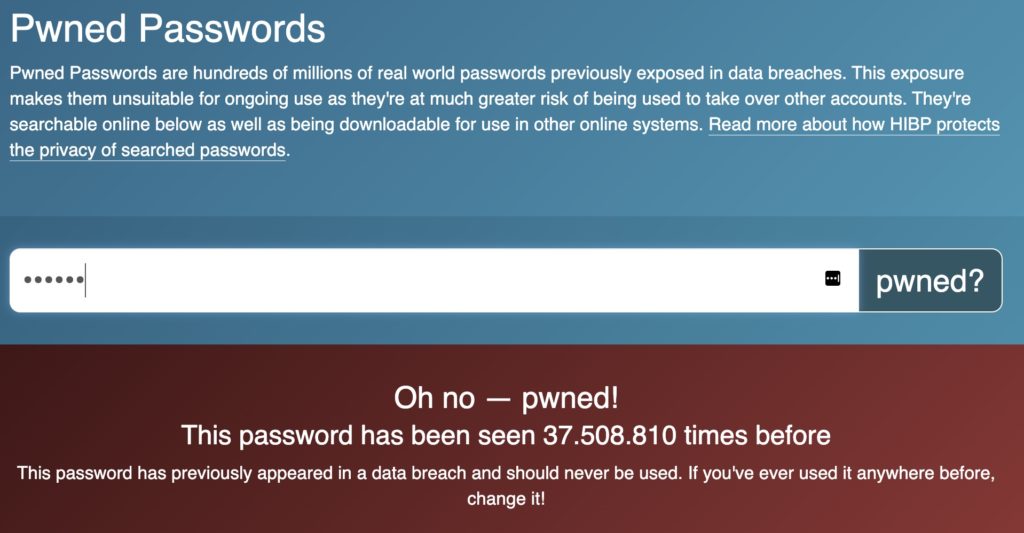

Les mots de passe sont le principal problème de sécurité. Pour plus de commodité, beaucoup de gens utilisent un mot de passe par défaut facile à mémoriser pour tous les comptes. C’est aussi compréhensible que dangereux, car cela facilite l’accès à différents comptes pour les pirates. Créez des règles pour les mots de passe:

- Les mots de passe des utilisateurs doivent comporter au moins 12 caractères et les mots de passe des administrateurs (pour l’administration du système) doivent comporter au moins 16 caractères.

- Les mots de passe doivent contenir au moins des lettres majuscules, des minuscules et des chiffres.

- Chaque compte (connexion à l’ordinateur, accès au cloud, ERP, CRM, etc.) doit avoir son propre mot de passe.

- Pour la connexion des collaborateurs aux ordinateurs, vous pouvez éventuellement utiliser la reconnaissance faciale de Windows 10 et11 et les scanners d’empreintes digitales de Windows Hello.

Utilisez un gestionnaire de mots de passe dans l’entreprise. Les collaborateurs peuvent y stocker tous les mots de passe, pas seulement pour les comptes en ligne. Et ils peuvent générer des mots de passe aléatoires sécurisés. Cela facilite la tâche aux collaborateurs, qui ne doivent retenir que deux mots de passe: celui pour se connecter à l’ordinateur et, bien sûr, celui du gestionnaire de mots de passe.

Et comme le meilleur mot de passe ne sert à rien s’il tombe entre les mains de cybercriminels, vous devriez introduire partout où c’est possible l’authentification à deux facteurs (2FA), par exemple pour l’accès à Microsoft 365.

8. Sensibiliser et former les collaborateurs à la sécurité informatique

Les règles pour les mots de passe échoueront si elles sont imposées par la direction. Sensibilisez les collaborateurs au fait que cette mesure est nécessaire pour des raisons de sécurité informatique et de sécurité de fonctionnement. Expliquez et assistez, surtout pour les collaborateurs qui éprouvent des difficultés. Proposez-leur également de vous contacter en cas de doute, en précisant que cela n’entraîne aucune conséquence négative pour eux. Cette sensibilisation prend du temps, mais elle est nécessaire.

9. Sensibiliser les collaborateurs aux dangers des e-mails de phishing

Les e-mails de phishing qui piratent les données d’accès ou qui tentent d’installer des malwares font malheureusement partie du quotidien. Éveillez l’esprit critique des collaborateurs et faites-leur comprendre qu’il vaut mieux poser trop de questions que l’inverse. Formez les collaborateurs à reconnaître les e-mails de phishing en leur montrant les caractéristiques typiques de ces derniers.

Ne laissez aucune chance au cybercriminels

Le bref e-learning fournit trois conseils comportementaux de base aux collaborateurs, sur la façon de se protéger contre le phishing et de créer des mots de passe sécurisés. Cela contribue à améliorer la sécurité dans l’entreprise.

10. Pas de droits d’administrateur local pour les utilisateurs

Dans leur travail quotidien, tous les collaborateurs doivent utiliser un compte utilisateur standard et non un compte avec des droits d’administrateur. Ceci fournit un niveau de protection supplémentaire dans l’hypothèse où un ordinateur serait infecté par un virus: pour s’implanter dans le système, le malware doit d’abord obtenir les droits d’administrateur.

11. Droits d’accès minimaux au stockage de fichiers dans le réseau local et dans le cloud

Configurez les droits d’accès aux fichiers dans les espaces de stockage afin que les collaborateurs puissent uniquement accéder aux données nécessaires à leur travail quotidien. Formez des groupes et créez des répertoires pour la production, les ventes, l’administration, la comptabilité, etc. Limitez l’accès des groupes aux dossiers pertinents et stockez les données de sauvegarde et d’archivage dans un emplacement séparé. Idéalement, cela empêchera également qu’un ransomware ne crypte l’ensemble des données à la suite d’une cyberattaque.

Article d’octobre 2019 révisé et complété.