Après une attaque de ransomware, les cyber-criminels menacent de publier les données sur le Darknet. Mais qu’est-ce que ce Darknet et comment fonctionne-t-il?

Suite à une cyberattaque: Publication sur le Darknet des données de la société XY. Ces gros titres font régulièrement la une des journaux, y compris concernant des PME suisses. La plupart du temps, il s’agit d’une attaque de ransomware lors de laquelle les données d’ordinateurs professionnels sont non seulement cryptées, mais aussi volées. Cela s’accompagne de la menace de publication de ces informations commerciales sur le Darknet. Les cybercriminels font ainsi monter la pression sur leurs victimes, dans le but qu’elles paient la rançon. Car cette divulgation de données confidentielles peut avoir de fâcheuses conséquences juridiques pour une PME, sans parler du préjudice pour sa réputation.

Et des PME suisses sont victimes de cyber-criminels: sur les pages Leak(pages de fuite) des exploitants de ransomware, on trouve des entreprises suisses spécialisées dans les services et l’artisanat, mais aussi des sociétés du secteur de la santé.

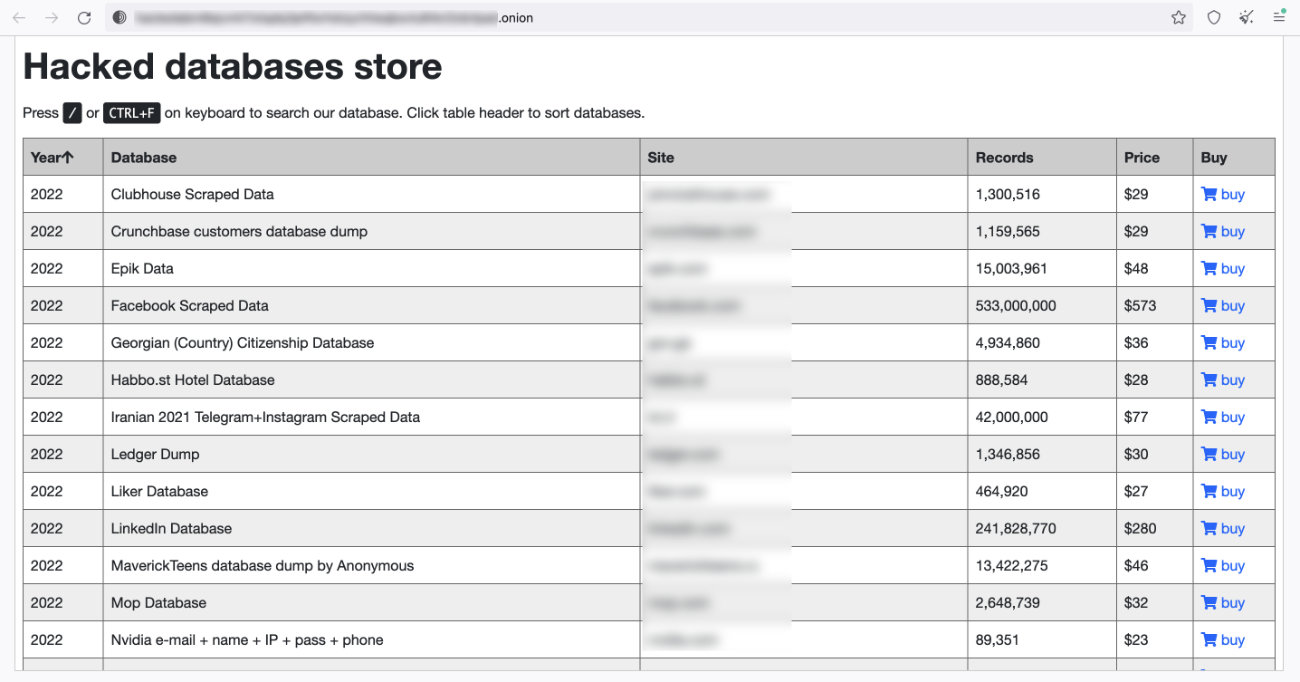

Pourtant, le Darknet ne contient pas que des données dérobées lors d’une cyberattaque contre une PME. Des informations issues de piratages de services en ligne y sont également proposées à la vente. Par exemple, 250 millions d’ensembles de données de LinkedIn au prix de 250 USD. Ces bases de données peuvent recevoir des informations à caractère personnel et des données de connexion de personnes originaires de Suisse. Les cyber-criminels tenteront de se connecter à d’autres services en ligne avec ces identifiants, par exemple à votre compte e-mail professionnel sur le web. C’est l’une des raisons pour lesquelles vous devez utiliser un mot de passe distinct (et une double authentification) pour chacun de vos comptes.

Mais qu’est-ce vraiment que ce Darknet, apparemment la localisation privilégiée des cyber-criminels? Et que doivent savoir les PME à ce propos?

Qu’est-ce que le Darknet?

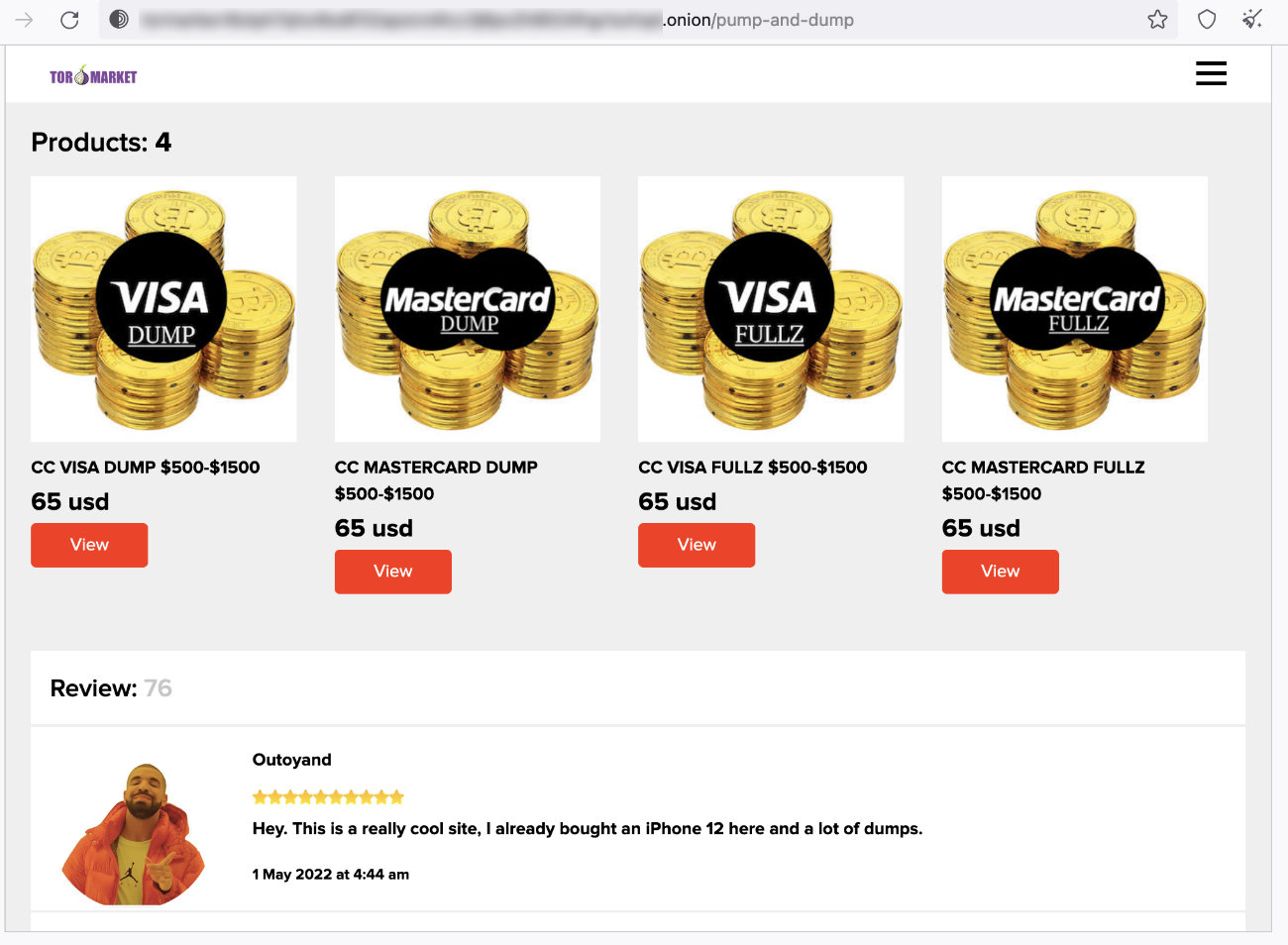

Différentes raisons, tant légitimes que criminelles, incitent à rechercher l’anonymat sur Internet. Le Darknet désigne ces intentions criminelles et représentent des adresses Tor par lesquelles les cyber-criminels déploient leurs activités en ligne. Cela se passe d’une part dans des forums de chat, et d’autre part sur des marchés en ligne destinés à des biens et prestations de service illicites. Ces sites Internet proposent ainsi des cartes de crédit volées (p. ex. un crédit de 3000 USD au prix de 150 USD), des drogues, des armes, voire des données issues de cyber-intrusions.

Anonyme ne signifie cependant pas automatiquement libre de droit. Les services répressifs parviennent régulièrement à repérer ces marchés illégaux. Ne serait-ce que début avril, l’Office fédéral allemand de la criminalité (BKA) a fermé l’Hydra Market et ses près de 17 millions de comptes clients. Il servait au trafic de drogues, au blanchiment d’argent et à la revente de données volées. Et mi-février 2022, les services répressifs zurichois ont mis la main sur deux plateformes à contenus pédopornographiques.

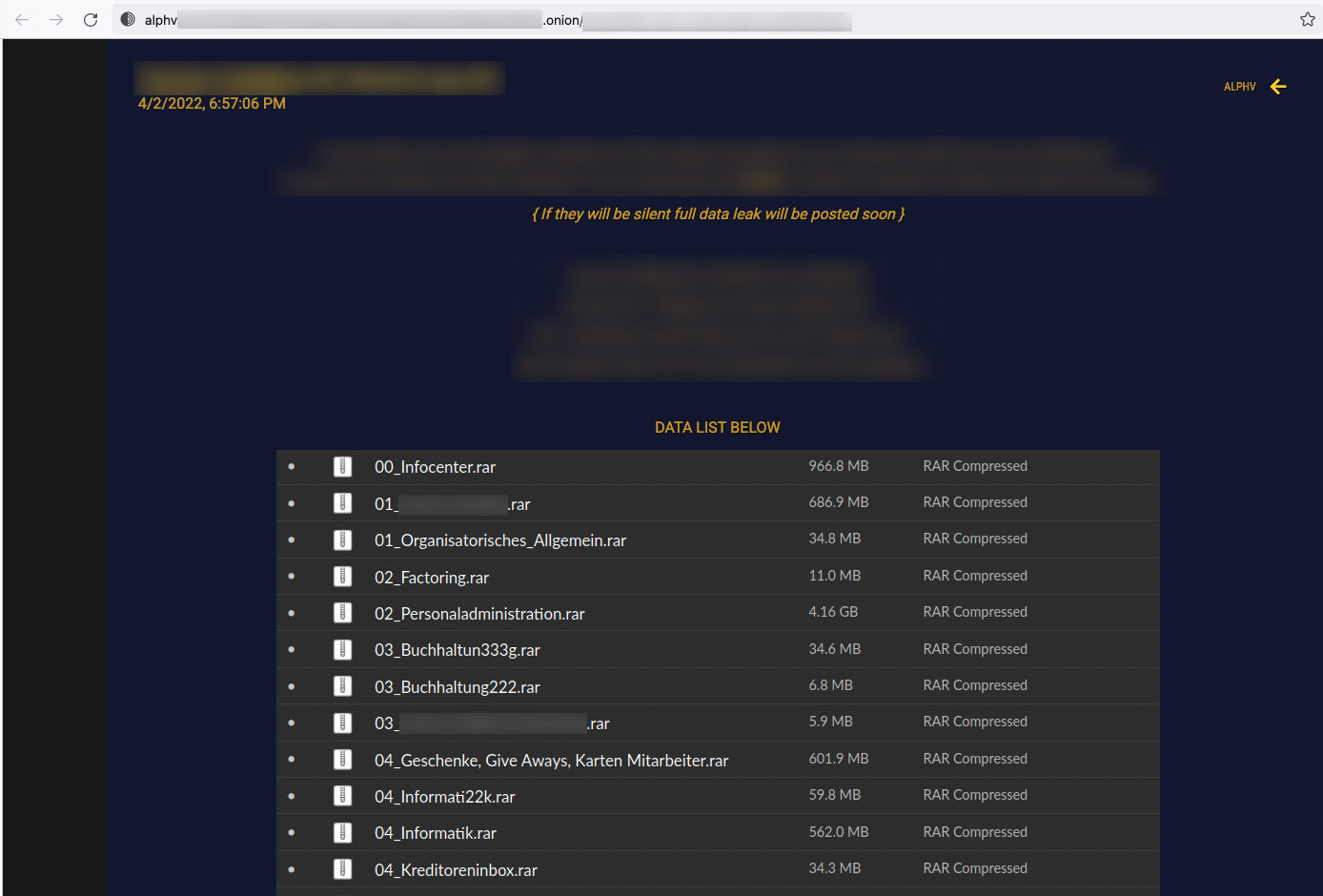

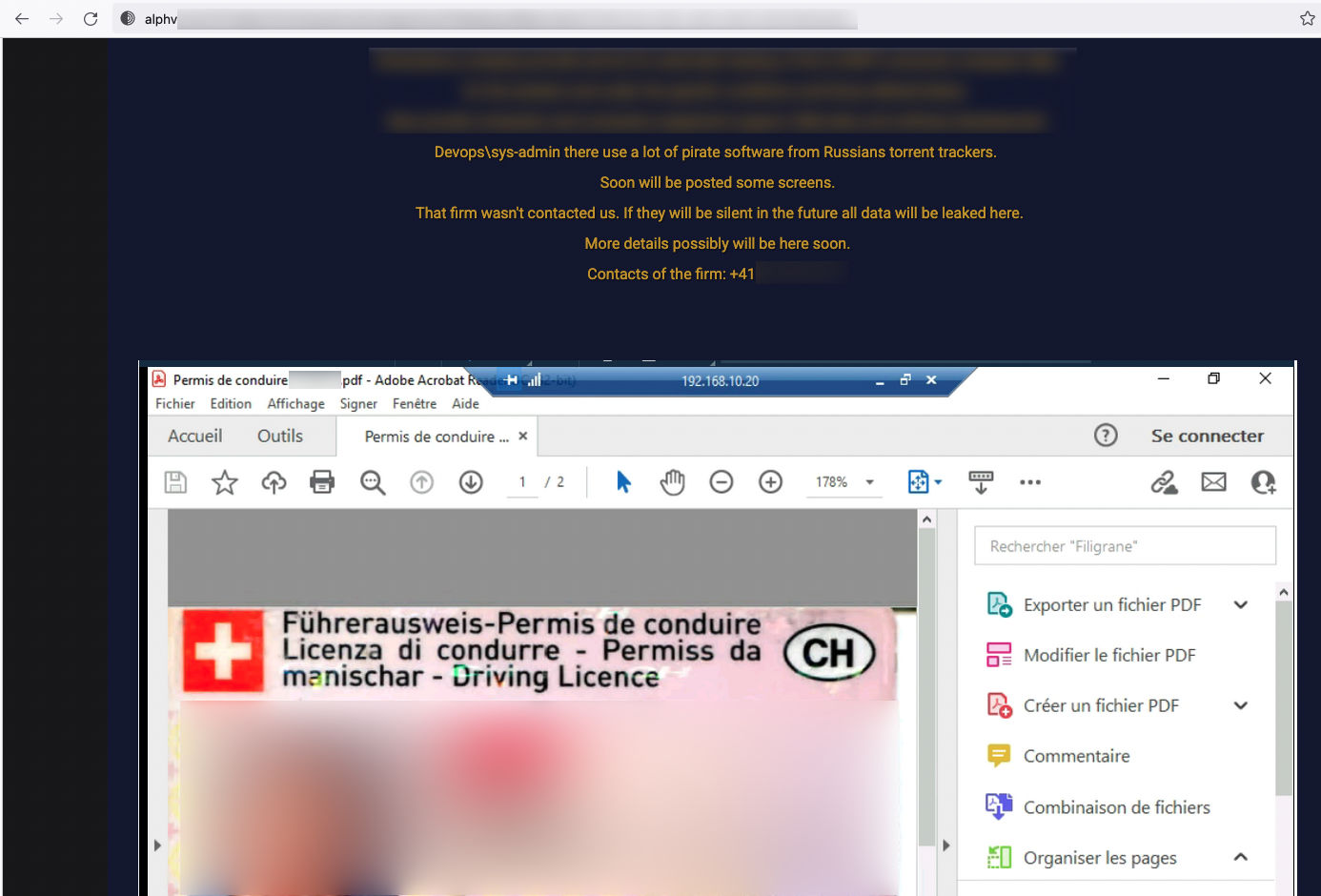

Les exploitants de ransomware sont également présents sur le Darknet. Sur les dénommés Leak Sites, ils livrent d’une part des informations sur la réussite de leurs méfaits et proposent en téléchargement libre ou à l’achat des données d’entreprise, qui sont souvent le fruit de piratages. Cela signifie également que d’autres cyber-criminels peuvent exploiter ces données à leurs fins, par exemple pour des e-mails de phishing personnalisés, cyberattaques et tentatives de fraude. Pour un vol d’identité, une photo volée, par exemple d’un permis de conduire suisse, peut être employée à des fins illicites utiles.

Après une attaque de ransomware, les cyber-criminels proposent souvent à leurs victimes de prendre contact par le site Web Darknet. La Ransom Note, une sorte de guide de paiement de rançon après une attaque de ransomware, comprend un lien qui mène à une page correspondante du Darknet. La victime y attend souvent une connexion personnalisée avec une page sur laquelle l’assaillant offre par exemple un support pour le transfert de la rançon sous forme de bitcoins.

Le réseau Tor, la base du Darknet

Les moteurs de recherche traditionnels comme Google ne balaient qu’une petite partie de l’Internet, dénommée aussi Clearweb. Il s’agit d’adresses en libre accès pouvant être contrôlées par n’importe quel navigateur Web.

Toutefois, la majeure partie d’Internet n’est pas accessible aux moteurs de recherche. Soit parce qu’une connexion est nécessaire pour y accéder, comme pour LinkedIn ou Facebook. Soit parce que les portes ne s’ouvrent qu’avec un logiciel spécial. C’est le cas du réseau Tor dont le Darknet fait partie.

Dans le réseau Tor, le trafic réseau est dirigé par différents nœuds. Ces serveurs servent de points de raccordement entre l’expéditeur et l’objectif et masquent l’origine réelle du trafic. De plus, le trafic est crypté, comme la plupart du temps sur le Clearweb, de manière à ce que les contenus ne puissent pas être lus aisément. Le cryptage et les redirections ont pour but de compliquer l’identification et la surveillance des utilisateurs et de permettre ainsi une communication anonyme.

Comme dans le Clearweb, on trouve dans le réseau Tor des pages web, des opérateurs de messagerie électronique, des plateformes de chat et plus encore. Et le Darknet en fait également partie. Un logiciel spécial est indispensable pour accéder au réseau Tor, donc au Darknet. Le navigateur Tor, un navigateur Web basé sur Firefox, en est un exemple. Ensuite, surfer se fait en principe comme sur le Clearweb.

Trouver sur le Darknet vos données personnelles volées

Si vous êtes victime d’une attaque de ransomware, vous (ou votre partenaire IT) pouvez/peut vérifier sur la page Leak de l’assaillant si vos/ses données commerciales ont été publiées ou sont menacées de l’être. Et de quelles données il s’agit au fait. Cela peut donner une indication de l’étendue effective du dommage. Que des cybercriminels soient entrés en possession de données clients ou aient dérobé des données seulement peu dignes d’intérêt est une différence. Il n’y a cependant aucune garantie que les informations publiées sur la page Leak soient correctes. Il se peut que les assaillants se contentent de bluffer ou qu’ils aient proposé les données à la vente depuis longtemps sur un autre marché.

À l’inverse, il n’est pas exclu que l’une de vos entreprises partenaires ait subi une cyberattaque. Dans ce cas, il est possible que des documents issus de votre relation d’affaires aient été volés. En l’occurrence, il est certainement plus judicieux de clarifier directement la situation avec l’entreprise concernée que de chercher des informations correspondantes sur le Darknet.

Pour vérifier si votre compte aussi a été affecté par une attaque de l’un des services en ligne que vous utilisez, il existe des moyens plus simples qu’une virée sur le Darknet. Sur https://haveibeenpwned.com, vous pouvez vérifier si votre adresse e-mail apparaît dans un vol de données. Et certains gestionnaires de mots de passe proposent également un mécanisme de contrôle comparable. En outre, il existe des services tels que Swisscom Cyberidentity Security (pour les particuliers) qui vérifient automatiquement si des adresses e-mail et des données à caractère personnel ont été dérobées lors d’une cyberattaque.

En conclusion: mieux vaut prévenir que guérir

Si votre entreprise apparaît sur la page Leak d’un exploitant de ransomware, le dommage est bien réel. Ne reste plus qu’à en déterminer l’envergure. Mieux vaut protéger l’IT et sensibiliser les collaborateurs en conséquence de manière à faire échouer si possible une attaque de ransomware. Nous avons décrit dans cet article d’importantes mesures de protection.

Testez votre sécurité informatique

Environ 36 % des PME suisses ont déjà été victimes d’une cyberattaque. Avez-vous une bonne protection? Grâce à notre test de sécurité IT, vous pouvez examiner le niveau de sécurité de votre entreprise et découvrir les mesures que vous pourriez prendre.

Photo de couverture : Montage Swisscom