Sécurité IT en environnement décentralisé

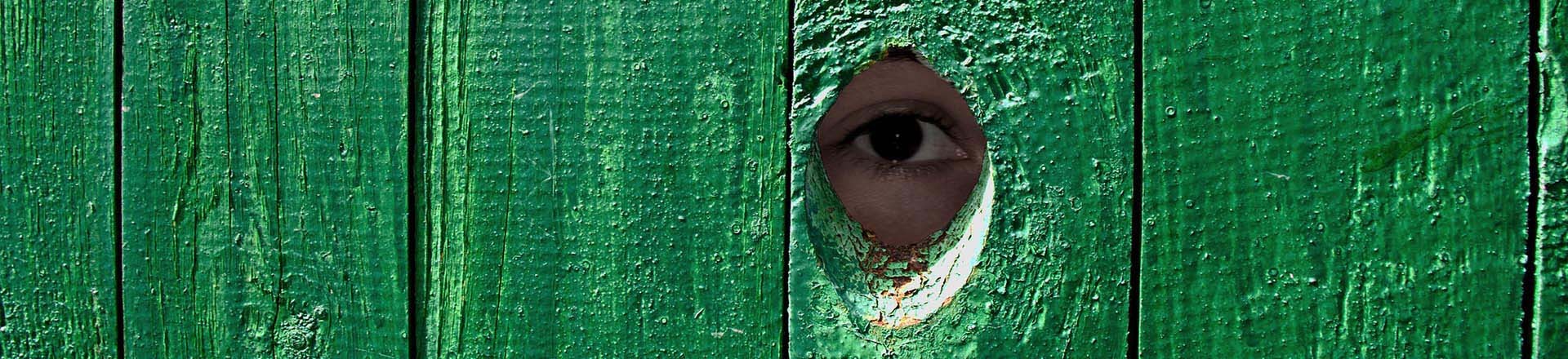

Colmater les brèches de la barrière de sécurité

Protéger l’IT de l’entreprise avec une barrière de protection? Dépassé: les frontières du périmètre sont effacées depuis longtemps. Il ne s’agit toutefois pas de la fin de la sécurité informatique, mais d’un nouveau départ, dans lequel un fournisseur de sécurité adapté a un rôle important à jouer.

Texte: Andreas Heer, Image: Adobe Stock,

«Le périmètre n’est plus.» Cette conclusion n’est pas nouvelle; elle circule depuis une éternité parmi les milieux spécialisés en informatique. Ainsi, dès 2011, cet article du magazine américain CSO évoquait la fin du périmètre connu ou la recherche d’un nouveau. Les raisons en sont aussi diverses que connues. Les appareils mobiles, tels que les smartphones et tablettes, et les formes de travail flexibles et mobiles font sauter les frontières de l’infrastructure locale classique. Le périmètre s’effiloche, ce qui empêche les responsables IT d’étendre une barrière de cybersécurité sur l’ensemble de l’infrastructure. A cela s’ajoutent les cyberattaques à base d’e-mails de phishing et de sites Web spécialement préparés, qui franchissent souvent sans peine la barrière.

Pas de confiance sans barrière

Cela ne veut pas dire que la protection du périmètre classique par firewall et IDS/IPS n’est plus nécessaire. Elle ne protège toutefois plus l’intégralité de l’infrastructure d’une entreprise, mais uniquement l’environnement de réseau local. Car, au centre d’une IT d’entreprise moderne se trouve le cloud. Ou même, du point de vue géographique, non pas au centre mais souvent à l’extérieur du périmètre, dans le centre de calcul d’un fournisseur.

L’accès aux applications de l’entreprise dans le cloud ne passe pas seulement par des appareils bien contrôlés et gérés dans le périmètre protégé par la barrière de l’entreprise, mais de partout. Les collaborateurs mobiles utilisent les applications de l’entreprise en déplacement à partir de n’importe quel accès Internet. Et les fournisseurs et partenaires sont depuis longtemps reliés numériquement sur différentes interfaces. Pendant ce temps, par l’intermédiaire d’un navigateur Web ou d’une application, les clients ont accès à des services en ligne toujours plus nombreux. Cette mise en réseau est la condition préalable pour des processus numériques efficaces. Quelles possibilités de contrôle sur toutes ces connexions et tous ces appareils existe-t-il pour les responsables de sécurité? Aucune. Zéro.

La «Zero Trust Policy» fait donc également partie des approches permettant de préserver malgré tout la sécurité informatique. Il n’existe plus de différence entre le «bon» trafic dans le périmètre de la barrière et le «mauvais» trafic venu de l’extérieur. Au lieu de ça, avec la paranoïa nécessaire d’un spécialiste de la sécurité informatique, chaque trafic de données est considéré comme potentiellement «mauvais». Ou, pour résumer: pas de barrière, pas de confiance.

Tout sous contrôle avec tous les logs

La conséquence de cette situation est que tous les trafics de données d’activités malveillantes doivent être surveillés. Chaque accès à chaque système via chaque appareil doit être consigné et évalué en un point central à l’aide d’un système de détection des menaces. Dans le meilleur des cas, une entreprise doit intégrer également les systèmes d’accès physiques. Parfois, en effet, les anomalies apparaissent quand on combine différentes sources de données. Par exemple, quand M. Meier arrive au bureau et se connecte cinq minutes plus tard à l’ERP à une grande distance géographique.

Les mesures de surveillance qui remplacent le simple périmètre de sécurité vont d’une surveillance centrale à un Security Operation Center (SOC) complet. Des zones de sécurité progressives plutôt qu’une barrière épaisse, avec une surveillance centrale. Jusqu’ici, tout est clair. Mais où trouver les spécialistes qui désamorcent les «faux positifs» et interviennent là où les automatismes du système de surveillance atteignent leurs limites?

La solution? L’externalisation

Une approche efficace consiste à utiliser les Managed Security Services (MSS). Ce type d’externalisation d’une partie de la sécurité informatique vers un fournisseur spécialisé peut pallier les manques d’effectifs internes. Ou simplement représenter une alternative économique à la mise en place d’une infrastructure de sécurité interne complète. Les formes mixtes sont ici tout à fait envisageables. Pourquoi ne pas surveiller les systèmes dans le réseau local et le centre de calcul interne tout en déléguant judicieusement la sécurité des environnements cloud au fournisseur de cloud? Finalement, ce qui restait au sein du précédent périmètre est contrôlé comme avant, et seules les extensions sont externalisées.

Enfin, une bonne nouvelle: même si le périmètre est présumé mort, certains concepts de sécurité restent valables. La sécurité informatique exige toujours un mélange équilibré de prévention, de détection des tentatives d’attaque et de réaction adaptée à celles-ci. En collaborant avec un prestataire de sécurité adapté, les entreprises peuvent externaliser certaines tâches liées à la sécurité et se concentrer davantage sur la sensibilisation des collaborateurs.

Newsletter

Vous souhaitez recevoir régulièrement des articles et Whitepapers passionnants sur des activités TIC actuelles?

En savoir plus sur ce thème