Perché gli attacchi ransomware hanno così tanto successo

Le attività incentrate sul ransomware sono redditizie e gestite da professionisti e specialisti. Anche gli attacchi alle aziende svizzere continuano ad andare a segno per svariati motivi.

Testo: Andreas Heer, Immagine: Adobe Stock, 11. marzo 2022 4 min

Gli attacchi ransomware sono un’attività in crescente espansione. Secondo un rapporto del Ministero delle finanze statunitense, soltanto nella prima metà del 2021 sono stati pagati 600 milioni di dollari americani in riscatti, una cifra superiore a quella registrata in tutto il 2020. E visto che queste attività criminali hanno così tanto successo, i criminali informatici stanno ulteriormente ampliando il proprio modello di business.

Estorsioni multiple con crittografia e perdita di dati

Da tempo ormai gli attacchi ransomware non si limitano più a crittografare i dati delle vittime e a richiedere un riscatto in cambio del loro ripristino. È infatti troppo facile far fronte a questa situazione recuperando le informazioni da un backup. Per aumentare il tasso di successo, chi conduce attacchi ransomware adotta fino a quattro metodi di ricatto:

- I dati di un’azienda vengono crittografati.

- I ricattatori stabiliscono una data entro la quale la vittima deve effettuare il pagamento. Scaduto tale termine, i dati crittografati verranno pubblicati.

- Per sottolineare ulteriormente la richiesta di riscatto, i ricattatori minacciano anche di paralizzare l’infrastruttura aziendale sferrando attacchi DDoS.

- I ricattatori pubblicano il nome dell’azienda sulla loro pagina destinata ai dati rubati. Talvolta contattano persino le aziende con cui collabora la loro vittima, informandole dell’avvenuto attacco ransomware. Oltre a danni in termini di reputazione, questa circostanza può comportare anche conseguenze giuridiche e finanziarie.

E poiché tale mercato è così redditizio, sono numerosi i provider che ne approfittano. «Al momento stiamo monitorando oltre 70 gruppi di ransomware attivi», afferma Stephan Rickauer, responsabile Swisscom del Computer Security Incident Response Team (CSIRT) per i clienti aziendali.

La professionalizzazione portata dal Ransomware-as-a-Service

Gli hacker si sono professionalizzati e hanno suddiviso le singole fasi dell’attacco fra diversi «gruppi professionali». Le operazioni preliminari, che consistono perlopiù nell’ottenere i dati di accesso per mettere in atto l’attacco vero e proprio, vengono svolte da gruppi specializzati in phishing. L’attività di spionaggio degli accessi funzionanti i cui dati vengono sottratti è invece responsabilità dei cosiddetti Initial Access Broker, che in seguito vendono i dati agli effettivi provider di ransomware.

All’inizio, per accedere a una rete aziendale gli hacker non sfruttano necessariamente le falle nella sicurezza di un software. Per mettere le mani su dati di accesso validi, si servono invece di metodi di comprovata efficacia: ne sono un esempio le e-mail di phishing o i malware, come l’ormai perfezionato TrickBot o il sempre più diffuso BazarBackdoor. Questi stratagemmi spalancano le porte dell’azienda, ad esempio mediante accesso remoto o VPN senza autenticazione a due fattori. Thomas Röthlisberger, responsabile Swisscom del Red Team, conosce queste tecniche di attacco in virtù della sua esperienza lavorativa: «Gli hacker che utilizzano i ransomware si comportano in modo opportunistico. Intervengono quando si presenta l’occasione giusta, ossia nelle situazioni in cui possono infiltrarsi». Il ransomware vero e proprio, ad esempio «Conti», viene inserito a seguito di un’intrusione andata a buon fine.

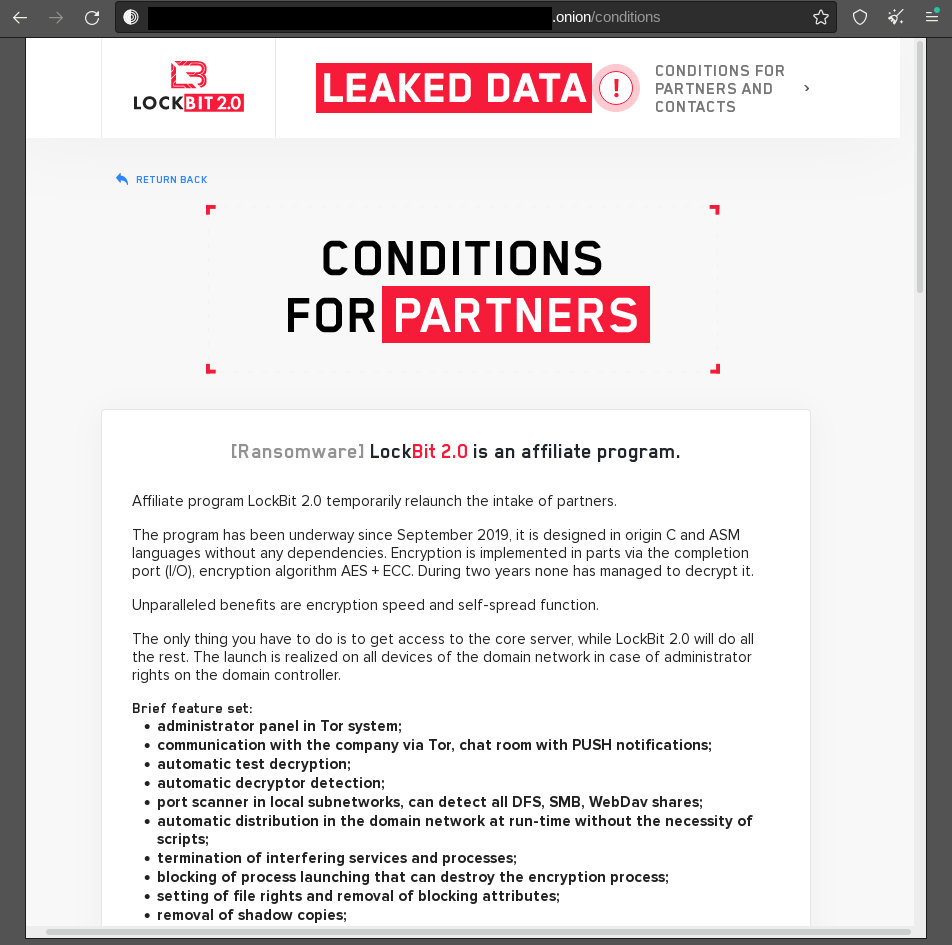

Il gruppo dietro a LockBit 2.0 sta cercando attivamente cosiddetti «affiliate», ossia partner che possano lanciare attacchi ransomware.

Tuttavia, non sono sempre i gestori a sferrare un attacco. Alcuni sviluppatori di ransomware mettono i propri strumenti a disposizione di altri gruppi criminali sotto forma di servizio e intascano una percentuale sui riscatti. Tale approccio di Ransomware-as-a-Service, come ad esempio nel caso di BlackCat/ALPHV o LockBit 2.0, è paragonabile al concetto di Software-as-a-Service. Non occorrono dunque conoscenze specifiche per lanciare attacchi ransomware. Basta avere una buona dose di «energia criminale». Si tratta di un altro segnale che testimonia quanto sia redditizio questo mercato e che preannuncia un ulteriore aumento del numero degli attacchi.

«Assume Breach» als Ausgangslage

Per gli specialisti Röthlisberger e Rickauer è chiaro che nella maggior parte dei settori il ransomware rappresenta il maggiore rischio cibernetico per aziende e organizzazioni. Agli hacker conviene investire nel perfezionamento tecnico. Se un gruppo criminale viene sgominato a seguito di un’attività di perseguimento penale, altri hacker sono pronti a intervenire rapidamente portando avanti l’attività con un altro nome.

Ecco perché gli attacchi riusciti continuano a fare notizia anche in Svizzera. «Molte aziende considerano il ransomware come un problema puramente tecnico di cui deve occuparsi il reparto IT», osserva Rickauer, che ritiene che manchino misure strategiche, come ad esempio un piano d’emergenza. «Quando vengono colpite da un attacco, le aziende devono innanzitutto capire come condurre le trattative con i ricattatori o acquistare bitcoin in breve tempo e su ampia scala per pagare il riscatto, nonostante le raccomandazioni sconsiglino di cedere alla richiesta dei criminali», afferma Rickauer. Le aziende trarrebbero dunque grande beneficio da un approccio strategico verso gli attacchi ransomware nell’ambito della gestione dei rischi o della continuità operativa aziendale. Un attacco ransomware continua infatti a innescare ancora oggi una crisi nell’azienda colpita.

Spesso manca inoltre una struttura di monitoraggio della sicurezza che sia in grado di riconoscere tempestivamente gli attacchi. Lo stesso Röthlisberger ha vissuto questa esperienza in prima persona: «Le aziende devono partire dal presupposto che gli hacker riusciranno prima o poi nel proprio intento o si trovano già all’interno della rete, delineando una situazione che prende il nome di ‹Assume Breach›». Se sono nella rete aziendale, gli hacker sfruttano le lacune nei sistemi di difesa. Come spiega Röthlisberger, «I criminali informatici approfittano spesso di dati di accesso rubati e lacune nell’Active Directory di Microsoft per espandersi sempre di più all’interno della rete aziendale». Così facendo, gli intrusi ottengono maggiori diritti di accesso e nella migliore delle ipotesi (dal punto di vista degli hacker) possono crittografare con il ransomware tutti i dati aziendali e sistemi importanti in qualità di amministratori di dominio.

La direzione aziendale deve occuparsi del tema «ransomware»

Come Rickauer, anche Röthlisberger ritiene che l’argomento «ransomware» debba essere tematizzato anche nella direzione aziendale nell’ambito della gestione dei rischi e affrontato con misure concrete per migliorare la sicurezza nel suo complesso. Una delle possibili misure consiste in un Security Operations Center (SOC) con un CSIRT finalizzato a riconoscere e fermare attacchi nonché perfezionare le strategie di difesa mediante attacchi simulati dal Red Team.

Per poter valutare il rischio, i responsabili necessitano tuttavia di una panoramica dell’intera architettura di sistema. «Spesso si tratta di una vera e propria sfida», afferma consapevole Röthlisberger. Uno dei motivi alla base di tale difficoltà risiede nella complessità delle architetture IT. La falla nella sicurezza log4j («log4shell») ha messo chiaramente in luce questo problema lo scorso dicembre: molte aziende non sono nemmeno a conoscenza delle librerie in uso e delle loro falle nella sicurezza. Come spiega in altri termini Rickauer, «Nella complessità del mondo odierno, le migliori pratiche non funzionano che raramente. Ogni fenomeno è diverso dagli altri». La minaccia reale rappresentata dal ransomware rende tuttavia inevitabile la necessità di adottare misure di difesa idonee a livello aziendale.