La cybersécurité en mutation: les nouvelles menaces et comment s’en protéger

Qu’il s’agisse d’attaques à motivation politique ou de shadow AI, les cybermenaces sont multiples et leur défense complexe. Cela nécessite une stratégie de cybersécurité ciblée. Ces menaces sont actuellement au centre de l’attention et doivent être intégrées à votre stratégie.

Avril 2025, texte Andreas Heer 5 min.

S’il existe un parallèle entre la situation géopolitique et la cybersécurité, c’est bien celui-ci: l’incertitude augmente et il devient de plus en plus difficile de faire des pronostics sur la façon dont les choses vont évoluer. Et bien sûr, la situation mondiale influe sur la cybersécurité. Les cyberattaques de sabotage et d’espionnage mus par des motivations politiques augmentent, sans que les ransomwares et les attaques de la chaîne d’approvisionnement «à l’ancienne» ne diminuent pour autant.

Le dernier Swisscom Cybersecurity Threat Radar montre les nouveaux scénarios de menace auxquels les responsables de la cybersécurité doivent faire face. Certains sont évidents, comme ceux que l’on a mentionnés précédemment. D’autres, comme le shadow AI, résultent de progrès technologiques très rapides.

Enfin, l’augmentation des différents cyberrisques n’échappe pas à ceux qui s’occupent quotidiennement de la défense: les spécialistes de la cybersécurité. Ils subissent une énorme pression, ce qui n’est pas sans conséquences. Cet article donne un aperçu des nouvelles menaces centrales, de leurs risques et des contre-mesures appropriées.

Shadow AI: Entraînement avec des données confidentielles

Commençons par le petit nouveau: le boom et l’engouement pour l’intelligence artificielle générative (GenAI) ont touché les collaborateurs d’une entreprise. Eux aussi veulent utiliser des outils comme ChatGPT, Microsoft Copilot, Anthropic Claude ou Google Gemini dans leur travail quotidien et profiter des gains considérables qu’ils apportent en termes d’efficacité. Si l’employeur ne réagit pas assez rapidement à ce besoin, les collaborateurs vont s’en charger eux-mêmes, grâce à leur navigateur web et aux SaaS.

Dans le Work Trend Index 2024 de Microsoft, 80% des personnes interrogées ont déclaré utiliser leurs identifiants privés pour utiliser la GenAI au travail. L’entreprise américaine Harmonic, spécialisée dans la sécurité de l’IA, s’est penchée sur cette question de plus près. Ainsi, près des deux tiers des utilisateurs de ChatGPT ont utilisé le service gratuitement et sans compte, et un prompt sur douze contenait des données confidentielles.

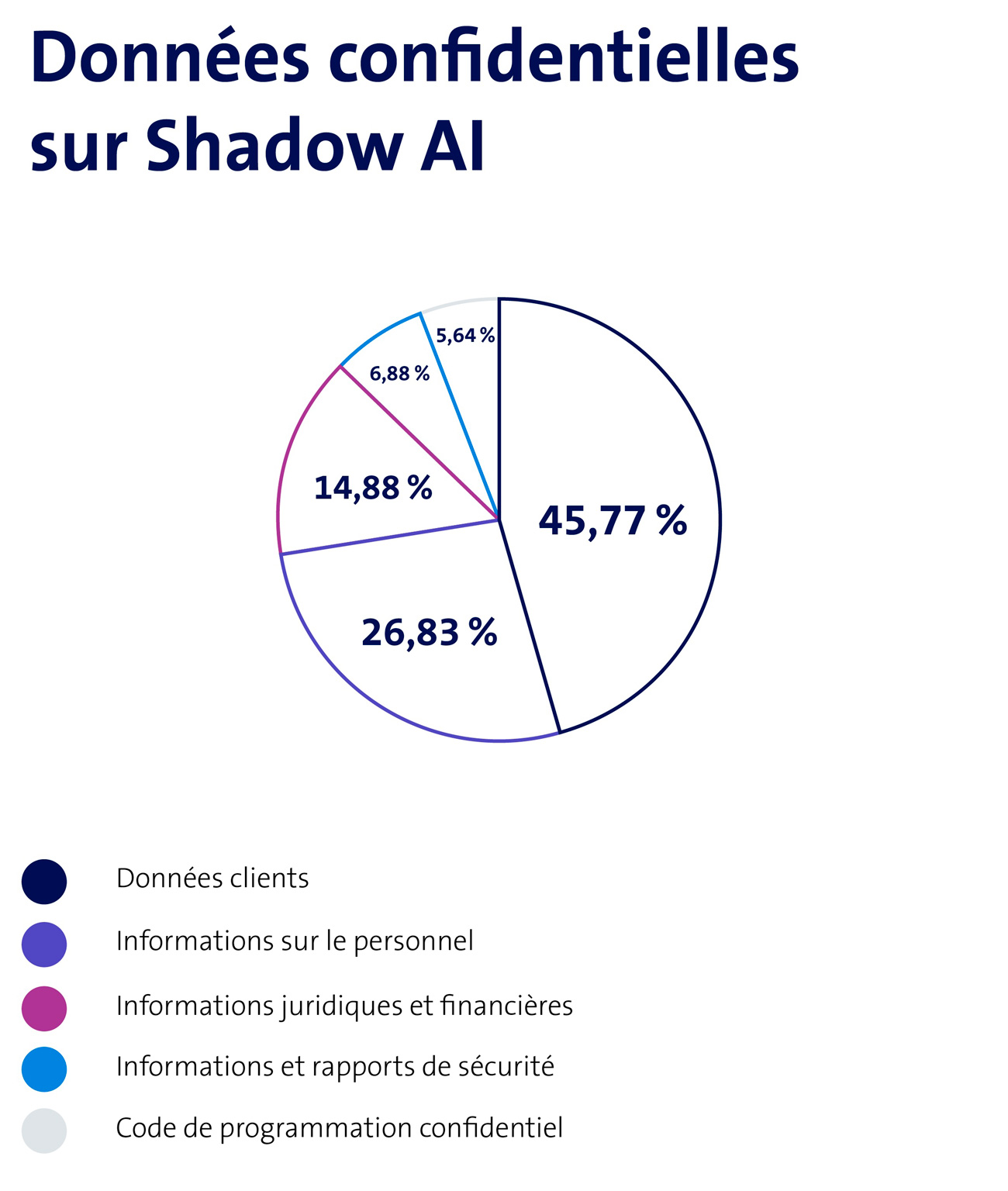

Cela représente un risque considérable pour les entreprises. Pour les offres gratuites et d’IA générative destinées aux particuliers, les saisies et les résultats sont généralement utilisés pour entraîner des modèles linguistiques et sont intégrés dans leurs «connaissances». Cette utilisation non officielle (shadow AI) représente donc un risque relevant de la gestion de la conformité. Si des informations confidentielles comme des données de clients, des informations sur les collaborateurs ou des rapports de gestion sont sauvegardées sur une plateforme non sécurisée ou utilisées pour entraîner une IA générative, cette fuite de données peut constituer une violation des dispositions légales et contractuelles.

Les collaborateurs utilisent ces données confidentielles sur une plateforme de shadow AI. Source: Harmonic

Les entreprises doivent donc réagir lorsqu’elles constatent un incident de sécurité avec du shadow AI(ouvre une nouvelle fenêtre). Des mesures techniques préventives comme des proxys réseau et des solutions SASE ou CASB peuvent aider à identifier ou à bloquer les outils d’IA non autorisés.

Dans le même temps, il est dans l’intérêt des entreprises que les collaborateurs augmentent leur efficacité à l’aide de l’IA générative. Un échange ouvert entre les collaborateurs, les services informatiques et les équipes de sécurité est essentiel pour introduire et utiliser en toute sécurité des outils d’IA utiles. Des processus formels de vérification et d’autorisation de nouveaux modèles d’IA ainsi que des formations à une utilisation sûre peuvent y contribuer.

Pour l’argent et la gloire: les attaques DDoS

Les entreprises ne sont pas les seules à pouvoir bloquer les accès; les cybercriminels le peuvent aussi. Les attaques DDoS (Distributed Denial of Service) sont des cyberattaques qui visent à surcharger et paralyser des sites web et des systèmes informatiques(ouvre une nouvelle fenêtre). La défense est souvent difficile, car les assaillants combinent différentes méthodes qui sont complexes à atténuer au niveau des systèmes, par exemple en raison du changement d’adresse IP et d’identifiants de navigateur.

Souvent, les demandes de rançon sont appuyées par des menaces d’attaques DDoS en cas d’attaques de ransomware. Cette «triple extorsion» (cryptage, fuite de données et DDoS) a des motivations commerciales. Mais depuis le début de la guerre en Ukraine, les attaques à motivation politique se sont multipliées en Suisse, en particulier avant et pendant des événements géopolitiques comme la conférence du Bürgenstock ou le Forum économique mondial (WEF). Les principaux objectifs étaient les sites web de la Confédération et des grandes villes, mais aussi d’organisations privées. Mais aussi autour du Concours Eurovision de la chanson (CEC), l'intensité des attaques DDoS a augmenté.

Les risques de telles attaques résident dans des pertes financières considérables et des atteintes à la réputation causées par la défaillance de systèmes importants lorsque l’activité n’est plus garantie. Une protection efficace contre les attaques DDoS nécessite des mesures préventives ainsi qu’une infrastructure informatique et réseau robuste pour amortir les attaques. Les plans d’urgence constituent un élément important du Business Continuity Management (BCM).

«Age of Disorder»: renforcer la cyberrésilience grâce à la réglementation

En septembre 2024, des spécialistes de la cybersécurité ont enregistré plus de 300 000 attaques DDoS du botnet «GorillaBot», jusqu’alors inconnu. L’une de ces attaques avait touché une infrastructure critique en Suisse, comme l’explique l’Office fédéral de la cybersécurité (OFCS) dans une analyse du botnet(ouvre une nouvelle fenêtre).

En période d’incertitude, il faut s’attendre à un nombre croissant d’attaques contre les infrastructures critiques et les données confidentielles. C’est particulièrement vrai à l’ère actuelle de l’«Age of Disorder». Ce terme désigne un tournant dans lequel des structures politiques et économiques jusqu’alors stables se dégradent.

Afin de mieux protéger les infrastructures critiques dans cette situation, différentes réglementations et modifications de lois sont entrées en vigueur ou prévues en Suisse et dans l’UE. En Suisse, la révision de la loi fédérale sur la sécurité de l’information auprès de la Confédération (revLSI) est entrée en vigueur en 2025. Elle vise à renforcer la cyberrésilience des infrastructures critiques et introduit pour celles-ci une obligation d’annoncer des cyberincidents. Les premières expériences sont positives selon les experts du livestream de Swisscom sur la situation actuelle des menaces.

La directive NIS 2 de l’UE va dans le même sens. D’une part, elle exige des États membres une stratégie de cybersécurité et, d’autre part, elle étend les exigences d’une cyberrésilience accrue à d’autres divisions en dehors des infrastructures critiques «classiques». Des objectifs comparables ont été convenus, mais explicitement pour le secteur financier, selon la règlementation DORA (Digital Operational Resilience Act). Quant au Cyberresilience Act (CRA), il vise à renforcer la sécurité des produits matériels qui contiennent une composante numérique en réseau. Cette loi complète la directive NIS 2 et devrait contribuer à renforcer la sécurité de la chaîne d’approvisionnement.

Les entreprises suisses qui travaillent également dans l’UE doivent elles aussi mettre en œuvre ces modèles en fonction de leur secteur d’activité. Pour les entreprises, le renforcement espéré de la cyberrésilience pourrait représenter un effort considérable pour mettre en œuvre les directives.

Une main-d’œuvre fragile: quand les spécialistes s’épuisent

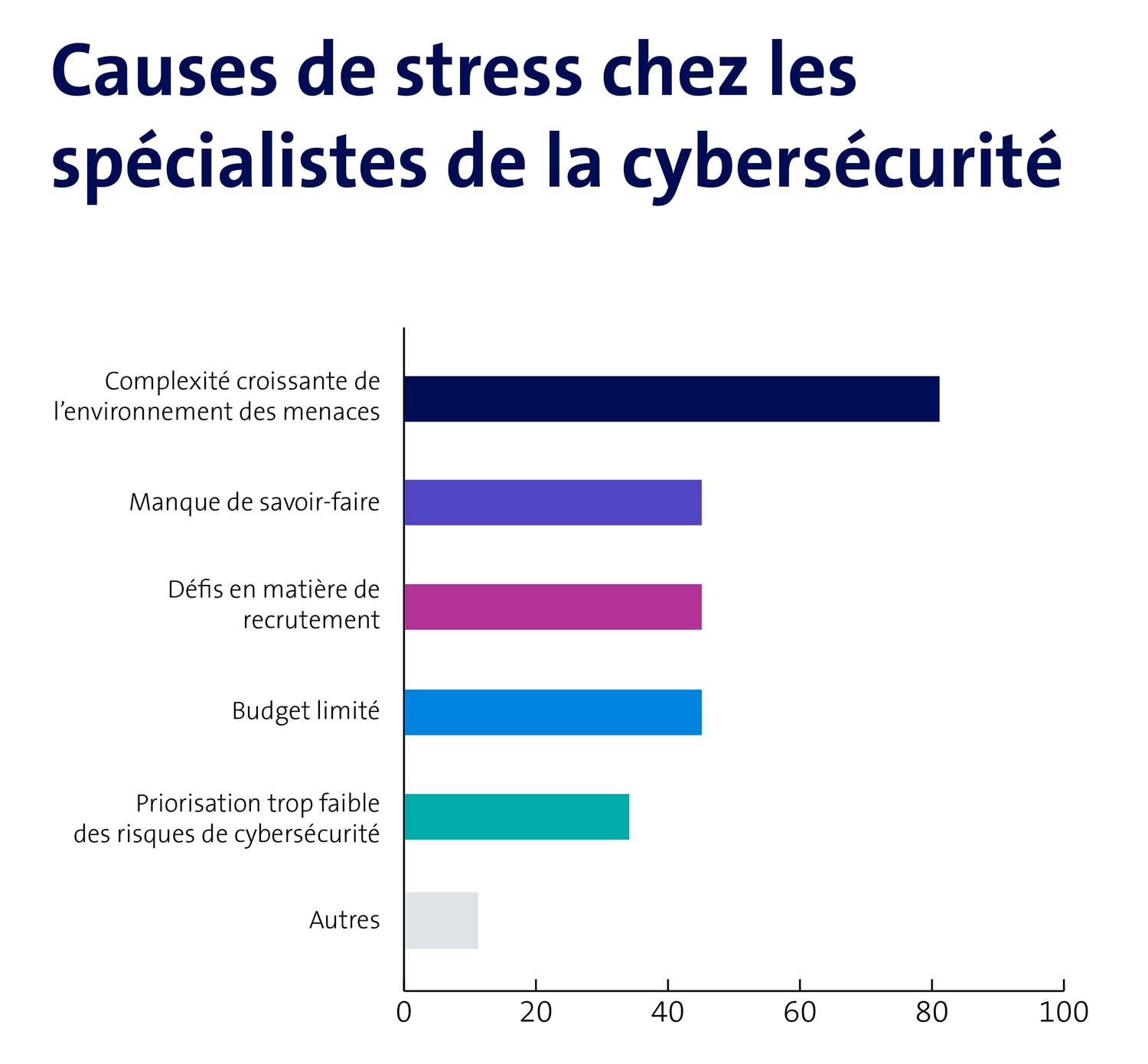

Mais la résilience est également importante au niveau des collaborateurs. La cybersécurité est un métier stressant(ouvre une nouvelle fenêtre), car les exigences ne cessent d’augmenter, tant du côté des législateurs que du côté des assaillants. Les spécialistes du Securité Operations Center (SOC) reçoivent quotidiennement un véritable flot de messages d’alerte. En cas d’incident, les experts ne peuvent souvent pas simplement refermer leur ordinateur en fin de journée, car ils doivent terminer l’Incident Response.

Les conséquences de cette contrainte vont d’une «alert fatigue» jusqu’au stress et au burn-out. La pression psychique et la «surcharge cognitive» augmentent également le risque d’erreur et accroissent ainsi le risque de réussite d’une cyberattaque.

Voici les causes de stress les plus courantes chez les professionnels de la cybersécurité. Source: ISACA State of Cybersecurity Report 2024

Les entreprises doivent donc prendre des mesures ciblées pour garantir la sécurité et soutenir leurs professionnels. Il s’agit notamment d’exercices de méditation de pleine conscience et de mesures de sécurité psychologiques visant à renforcer la résilience, tant au niveau individuel qu’organisationnel. Une organisation du travail attentive est essentielle pour maîtriser les contraintes en matière de cybersécurité et éviter une «main-d’œuvre fragile».

La pression augmente

La situation en matière de cyberdéfense n’est pas en passe de se détendre pour l’instant, bien au contraire. La situation actuelle laisse présager une augmentation des cyberattaques. En effet, outre les nouvelles formes de menaces, les «anciennes connaissances» ne dorment pas non plus, en particulier les acteurs des ransomwares. Ils bénéficient eux aussi des nouvelles technologies comme l’IA générative, par exemple pour rédiger des e-mails de phishing crédibles ou pour le vishing (hameçonnage vocal). Les ransomwares restent l'une des plus grandes menaces, comme l'ont souligné les experts lors du livestream. Les acteurs modifient de plus en plus leur tactique, en n'encryptant plus les données, mais en les exfiltrant et en menaçant de les publier pour renforcer leurs demandes de rançon.

Les entreprises doivent donc d’autant plus renforcer la cyberrésilience de leurs infrastructures afin d’être mieux préparées aux évolutions actuelles et inattendues. Et tenir compte de la santé physique de leurs spécialistes de la cybersécurité lors de l’élaboration de ces mesures.