Digital Risk Monitoring et Threat Intelligence

Next Generation Digital Risk Protection – protection proactive contre les cyberattaques

Vous contrôlez les données de votre infrastructure IT. Mais qu’en est-il de «l’ombre numérique», les traces laissées par votre entreprise sur Internet?

Quelles informations potentiellement confidentielles circulent sur le Darknet? Avec Next Generation Digital Risk Protection, vous êtes informé à temps des fuites de données et des cyberattaques prévues, et pouvez agir de manière proactive.

Dans quel cas est-ce la bonne solution?

Pour rester opérationnelles, les entreprises doivent protéger à différents niveaux leur infrastructure IT et leurs données contre les cyberattaques. Cela implique des mesures techniques de prévention et de lutte contre les attaques, mais aussi un suivi des risques afin de bien évaluer le niveau de menace.

Risk Protection en pratique

En tant que service, Next Generation Digital Risk Protection comprend différents modules que vous pouvez combiner et utiliser selon vos besoins.

Brand Protection

inspecte les zones du surface web, du deep web et du dark web pour rechercher de manière automatisée les menaces externes qui visent la marque, les produits et la propriété intellectuelle du client.

Domain Protection

sert à identifier les domaines et les URL potentiellement malveillants et conçus pour imiter les domaines du client ou les utiliser afin de lancer des attaques. Pour cela, la plateforme analyse les sites web et les enregistrements de domaines sur le surface web et le dark web à la recherche de diverses menaces, p. ex. usurpation de domaine, violations des droits de marque dans les noms de domaine, sites d’hameçonnage.

Executive Protection

identifie les potentielles tentatives de piratage de compte (account takeover, ATO), usurpation d’identité, perte d’informations sensibles, doxxing ou compromission des données d’accès pour certains responsables de conduite ou personnes exposées dans une entreprise et propose des recommandations d’action directes. Ces mesures de protection permettent d’avoir un aperçu des risques liés à l’usurpation d’identité de responsables de conduite ou personnes exposées définis par le client sur le surface web, le deep web et le dark web.

Third-Party Monitoring (Supply-Chain):

offre une surveillance et des notifications en cas de certificats SSL expirés, de ports ouverts, de failles détectées et d’hôtes infectés au sein de certains partenaires, fournisseurs ou marques tierces.

Mobile App

détecte les applis mobiles frauduleuses, contrefaites ou malveillantes qui imitent votre marque ou votre entreprise/organisation dans les app stores mobiles.

Exposed Payment Card Protection

permet d’afficher les risques liés aux numéros de carte de crédit ou numéros d’identification bancaire (BIN) compromis ou volés.

Corporate Social Account Content Remediation

utilise des systèmes d’alerte précoce pour aider à détecter les prises de contrôle de comptes. Identifie également les contenus potentiellement inappropriés, les fraudes et l’hameçonnage sur les réseaux sociaux et les plateformes digitales en lien avec les utilisateurs du client.

On-Demand Investigations

donne accès à une équipe d’experts confirmés en Threat Intelligence, chargée de lutter contre les menaces croissantes et toujours plus complexes qui pèsent sur les actifs physiques et digitaux. Ces spécialistes proposent des analyses de menaces personnalisées pour identifier et évaluer les risques côté client, des rapports de Threat Intelligence spécifiques pour estimer le niveau de menace et prendre des décisions stratégiques, ou des missions de red teaming pour réaliser un contrôle de sécurité réaliste et détecter les vulnérabilités.

Managed Takedown

permet d’envoyer, directement depuis la plateforme, des demandes de suppression automatiques pour éliminer les contenus illégaux hébergés en externe en lien avec la marque et le domaine du client. Les analystes collaborent avec les hébergeurs externes pour retirer les contenus concernés de leurs systèmes. En cas de déclenchement, Managed Takedown inclut des rapports transparents et des mises à jour de statut.

External Attack Surface Management

simule des méthodes de reconnaissance des hackers via une solution cloud native sans agent qui identifie les actifs du client exposés sur Internet et génère des recommandations en s’appuyant sur une combinaison de techniques d’identification avancées et de données contextuelles issues de la Vulnerability Intelligence, afin d’atténuer rapidement les menaces potentielles sur l’ensemble de la surface d’attaque. Le processus spécialisé recense les actifs exposés sur Internet, p. ex. sous-domaines, adresses IP, logiciels et certificats de sécurité, et révèle ainsi l’empreinte numérique. Cet inventaire crée une bibliothèque d’actifs qui est comparée en continu à une base de données des risques, y compris CVSS, CVE et les certificats expirés.

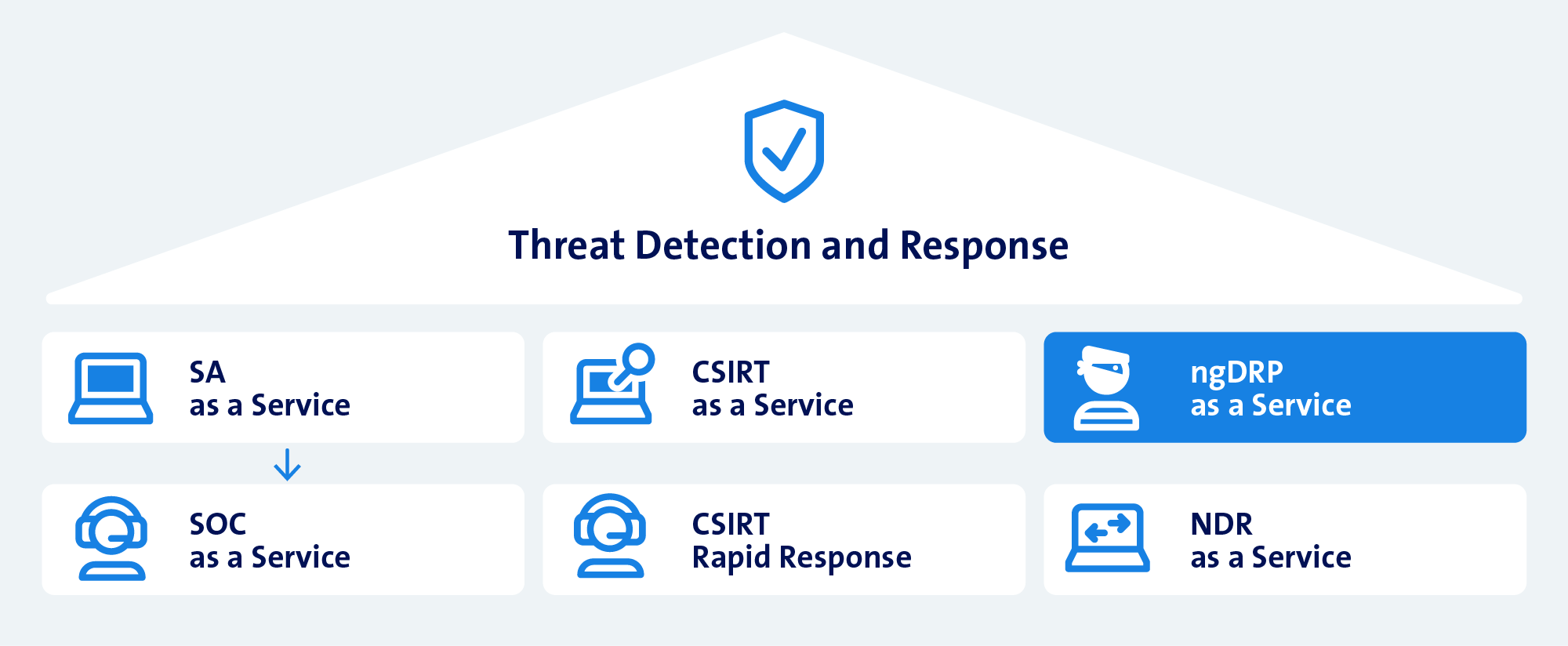

Next Generation Digital Risk Protection dans le cadre de notre portefeuille TDR

Next Generation Digital Risk Protection vient compléter, comme module préventif, les offres de service de Threat Detection & Response. Les menaces détectées peuvent ensuite être traitées par les services d’Analyse & Incident Response.