Pourquoi les attaques de ransomware sont si fructueuses

Le ransomware constitue une activité très lucrative, avec des acteurs professionnels et spécialisés. Les attaques aboutissent très régulièrement, y compris sur les entreprises suisses. Et ce pour diverses raisons.

Text: Andreas Heer, Image: Adobe Stock, 03. mars 2022 4 min

Le ransomware est un secteur en plein essor. Selon un rapport du ministère des finances américain, rien qu’au cours du premier semestre 2021, près de 600 millions de dollars de rançon ont été versés – plus que sur l’ensemble de l’année 2020. Et comme ces activités criminelles sont généralement couronnées de succès, les cybercriminels continuent de développer leur modèle commercial.

Un chantage à plusieurs niveaux avec cryptage et fuite de données

Depuis bien longtemps, les attaques de ransomware ne se contentent plus de crypter les données de leurs victimes et de demander une rançon pour leur remise en état. S’en défendre est bien souvent trop facile, puisqu’il suffit de les rétablir à partir d’une sauvegarde. Pour accroître leur taux de réussite, les responsables des attaques de ransomware emploient jusqu’à quatre méthodes d’extorsion:

- Les données de l’entreprise sont cryptées.

- Les maîtres chanteurs fixent un délai pour le paiement. A son issue, les données récupérées avant le cryptage sont publiées.

- Afin de donner encore plus de poids à leur demande de rançon, ils menacent également de paralyser l’infrastructure de l’entreprise par des attaques DDoS

- Les extorqueurs publient le nom de l’entreprise sur leur page de leaks. Parfois, ils contactent même des entreprises qui travaillent avec leur victime et les informent de l’attaque de ransomware. En plus du risque de réputation, cela peut avoir des conséquences juridiques et financières.

Ce marché étant très lucratif, de nombreux fournisseurs s’y pressent. «Actuellement, nous observons plus de 70 groupes actifs dans le ransomware», déclare Stephan Rickauer, le directeur du CSIRT (Computer Security Incident Response Team) de Swisscom pour les clients commerciaux.

La professionnalisation avec le Ransomware-as-a-Service

Les assaillants se sont professionnalisés et ont réparti les diverses étapes des attaques entre différents «groupes de métiers». Le travail préliminaire, généralement l’acquisition de données d’accès permettant l’attaque principale, est effectué par des groupes spécialisés dans le phishing. Des «Initial Access Broker» se chargent de l’espionnage des accès fonctionnels obtenus. Ils vendent ensuite leurs données aux véritables fournisseurs de ransomware.Pour l’accès initial au réseau de l’entreprise, les assaillants n’utilisent pas forcément des failles de sécurité dans un logiciel. Afin de parvenir aux données d’accès utiles, ils se servent plutôt de méthodes éprouvées telles que les e-mails de phishing ou les malwares, par exemple TrickBot qui n’est maintenant plus développé ou, de plus en plus souvent, BazarBackdoor. Ceux-ci leur ouvrent les portes de l’entreprise, par exemple en leur offrant un accès VPN ou à distance sans authentification à deux facteurs. De par son métier, Thomas Röthlisberger, qui dirige la Red Team de Swisscom, connaît bien les techniques d’attaque. «Les assaillants qui se servent de ransomware sont des opportunistes. Ils attaquent là où cela est possible, c’est-à-dire là où il y a un accès.» Le véritable ransomware, par exemple «Conti», n’est chargé qu’ultérieurement, une fois l’accès au système assuré.

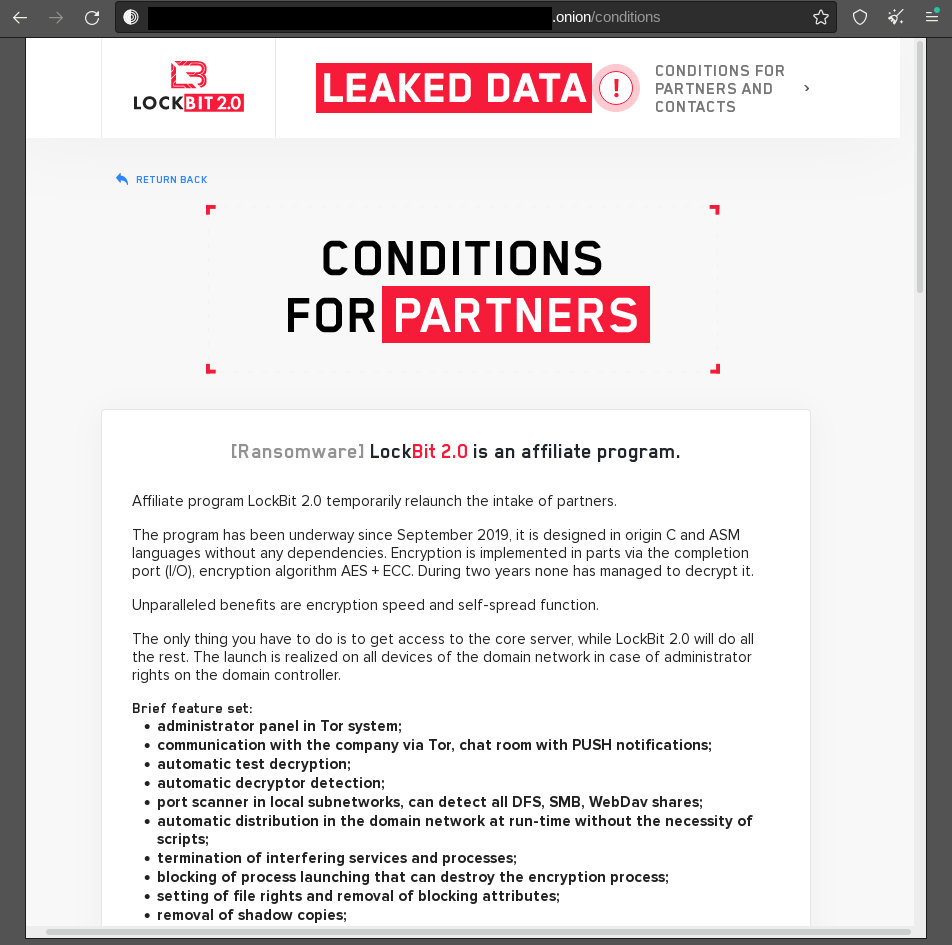

Le groupe qui se cache derrière LockBit 2.0 est activement à la recherche d’«Affiliates», c’est-à-dire de partenaires qui lancent les attaques de ransomware.

Cependant, les attaques ne sont pas toujours lancées par les opérateurs eux-mêmes. Certains développeurs de ransomware mettent leurs outils à la disposition d’autres groupes criminels sous la forme d’un service et encaissent ensuite une commission sur les rançons. Cette approche de Ransomware-as-a-Service, utilisée par exemple sur BlackCat/ALPHV ou LockBit 2.0, est comparable au Software-as-a-Service. Il n’est donc pas nécessaire d’avoir des connaissances spécifiques pour lancer des attaques de ransomware. Il suffit d’avoir assez d’énergie criminelle. Signe supplémentaire de la rentabilité de ce marché, qui laisse à penser que le nombre d’attaques devrait continuer à augmenter.

L’«Assume Breach» comme point de départ

Pour les deux spécialistes Thomas Röthlisberger et Stephan Rickauer, il est clair que dans la plupart des secteurs, les ransomwares constituent le plus grand risque cybernétique pour les entreprises et les organisations. Pour les assaillants, il vaut la peine d’investir dans leur perfectionnement technique. Si un groupe criminel est démantelé dans le cadre d’une poursuite pénale, d’autres prennent rapidement sa place et poursuivent ses activités sous un nouveau nom.

C’est pourquoi des attaques réussies font régulièrement les gros titres en Suisse. «De nombreuses entreprises considèrent le ransomware comme un problème purement technique, sous la responsabilité du service informatique», constate Stephan Rickauer. En conséquence, elles ne mettent pas en place de mesures stratégiques et n’ont pas de plan d’urgence. Stephan Rickauer décrit la situation ainsi: «En cas d’attaque, les entreprises doivent d’abord déterminer comment elles peuvent négocier avec les extorqueurs, ou comment acheter une grande quantité de bitcoins en peu de temps pour payer la rançon, allant à l’encontre de toutes les recommandations.» Les entreprises auraient donc beaucoup à gagner si elles traitaient les attaques de ransomware au niveau stratégique dans le cadre de la gestion des risques ou du Business Continuity Management. En effet, aujourd’hui, une attaque de ransomware constitue toujours aussi une crise pour l’entreprise touchée.

Souvent, les entreprises ne disposent pas non plus du Security Monitoring qui leur permettrait de détecter les attaques le plus tôt possible, comme Thomas Röthlisberger en a fait l’expérience: «Les entreprises doivent partir du principe que les assaillants parviendront un jour à leur fin ou qu’ils se trouvent déjà dans le réseau: ‹Assume Breach›.» Une fois que les assaillants sont dans le réseau de l’entreprise, ils exploitent les faiblesses de la défense, poursuit Thomas Röthlisberger: «Les cybercriminels utilisent souvent des données d’accès volées et des failles dans Microsoft Active Directory pour aller toujours plus loin dans le réseau de l’entreprise.» De cette façon, les intrus obtiennent des droits d’accès plus élevés et, dans l’idéal (du point de vue de l’assaillant), peuvent crypter tous les systèmes et toutes les données importantes de l’entreprise avec le ransomware en tant qu’administrateur système.

Le ransomware, un sujet à aborder au sein de la Direction

Comme Stephan Rickauer, Thomas Röthlisberger insiste pour que le sujet des ransomware soit aussi traité au sein de la Direction dans le cadre de la gestion des risques – avec des mesures concrètes pour améliorer la sécurité dans son ensemble. La mise en place d’un Security Operation Center (SOC) avec un CSIRT constitue une mesure possible pour détecter les attaques et améliorer les défenses via des simulations d’attaques par la Red Team.

Les responsables ont toutefois besoin d’avoir une vue d’ensemble sur toute l’architecture du système afin de pouvoir chiffrer le risque. Thomas Röthlisberger est conscient que «cela constitue bien souvent un défi». La complexité de l’architecture informatique est l’une des raisons qui rend cette tâche difficile. La faille de sécurité log4j («log4shell») a nettement mis ce problème en évidence au mois de décembre dernier: de nombreuses entreprises ne savent même pas quelles bibliothèques elles utilisent et quelles vulnérabilités elles présentent. Ou, comme Stephan Rickauer le formule: «Dans le monde complexe d’aujourd’hui, les meilleures pratiques ne fonctionnent plus que rarement. Chaque phénomène est différent.» En raison des menaces réelles que font planer les ransomwares, les entreprises n’ont toutefois pas d’autre choix que de prendre des mesures de défense appropriées.