Pourquoi les entreprises ne sont pas assez protégées contre les cyberattaques.

Les architectures de sécurité classiques ne fournissent actuellement qu’une protection insuffisante des données d’entreprise contre les accès non autorisés. Le Zero Trust Network Access (ZTNA) trace la voie qui mène à la protection future de vos données.

Texte: Egon Steinkasserer et Patrick Strasser, 02 août 2021 6 min

Les fortifications et les murs ont toujours joué un rôle important dans la protection des territoires. Les architectures de sécurité informatique reposent aujourd’hui souvent sur les mêmes principes que ceux adoptés par les Romains avec le mur d’Hadrien ou que ceux de la grande muraille de Chine: barricader les zones pour en contrôler l’accès.

Cependant, la mythologie grecque nous apprenait déjà que même les murs les plus infranchissables n’offrent aucune protection contre un cheval de Troie introduit dans la ville. Dans le contexte des réseaux informatiques, les murs sont appelés le «périmètre», autrement dit le contour ou la frontière. Le concept architectural correspondant, à savoir la sécurité périmétrique, repose sur le principe que le périmètre est protégé contre les attaques venant de l’extérieur. Toutes les entités (ordinateurs, logiciels, personnes, capteurs, etc.) situées dans le même périmètre se font mutuellement confiance. Il n’existe donc pas de dispositions spécifiques en matière de protection mutuelle.

Changement de l’état des menaces

Les menaces proviennent de plus en plus de l’intérieur du périmètre. Les clients peuvent être infectés avec des logiciels malveillants par des attaquants, par exemple lorsqu’ils visitent un site Web ou ouvrent la pièce jointe d’un e-mail. La cible des virus ou des chevaux de Troie n’est généralement pas l’ordinateur initialement infecté, mais d’autres systèmes plus précieux, tels que les bases de données ou les serveurs de fichiers sur le réseau.

Un pare-feu traditionnel se limite à isoler un réseau du monde extérieur comme le ferait un mur et ne peut pas empêcher les attaques de l’intérieur. La faiblesse des mécanismes de sécurité à l’intérieur d’un périmètre permet aux attaquants de se déplacer librement, d’infiltrer et de prendre le contrôle d’autres ordinateurs avec des privilèges d’accès étendus, et ainsi d’accéder aux données les plus sensibles de l’entreprise. Dans le jargon de la sécurité, on parle alors de «Lateral Movement» (mouvement latéral).

Huit domaines dans lesquels la cyberdéfense doit évoluer afin de sécuriser au mieux la numérisation.

Changement de comportement des utilisateurs et cloud public

Il existe un besoin croissant d’accéder aux données et aux applications de l’entreprise via différents appareils depuis l’extérieur du réseau d’entreprise ou en tout lieu (en déplacement ou en télétravail). En outre, de nombreuses entreprises trouvent utile de déplacer des applications et des données vers le cloud public, c’est-à-dire en dehors du périmètre classique, pour diverses raisons (rentabilité, évolutivité, etc.). La nécessité de numériser et de simplifier les interactions et les processus avec les partenaires et les autres entreprises est un autre moteur. Dans ce cas également, les utilisateurs et les systèmes sont situés en dehors du périmètre de l’entreprise.

Ces aspects signifient que le périmètre traditionnel du réseau, et donc la protection périmétrique, perdent de leur importance. Si les «frontières de l’entreprise» ne peuvent plus être définies avec précision, le périmètre ne peut plus être clairement délimité et protégé.

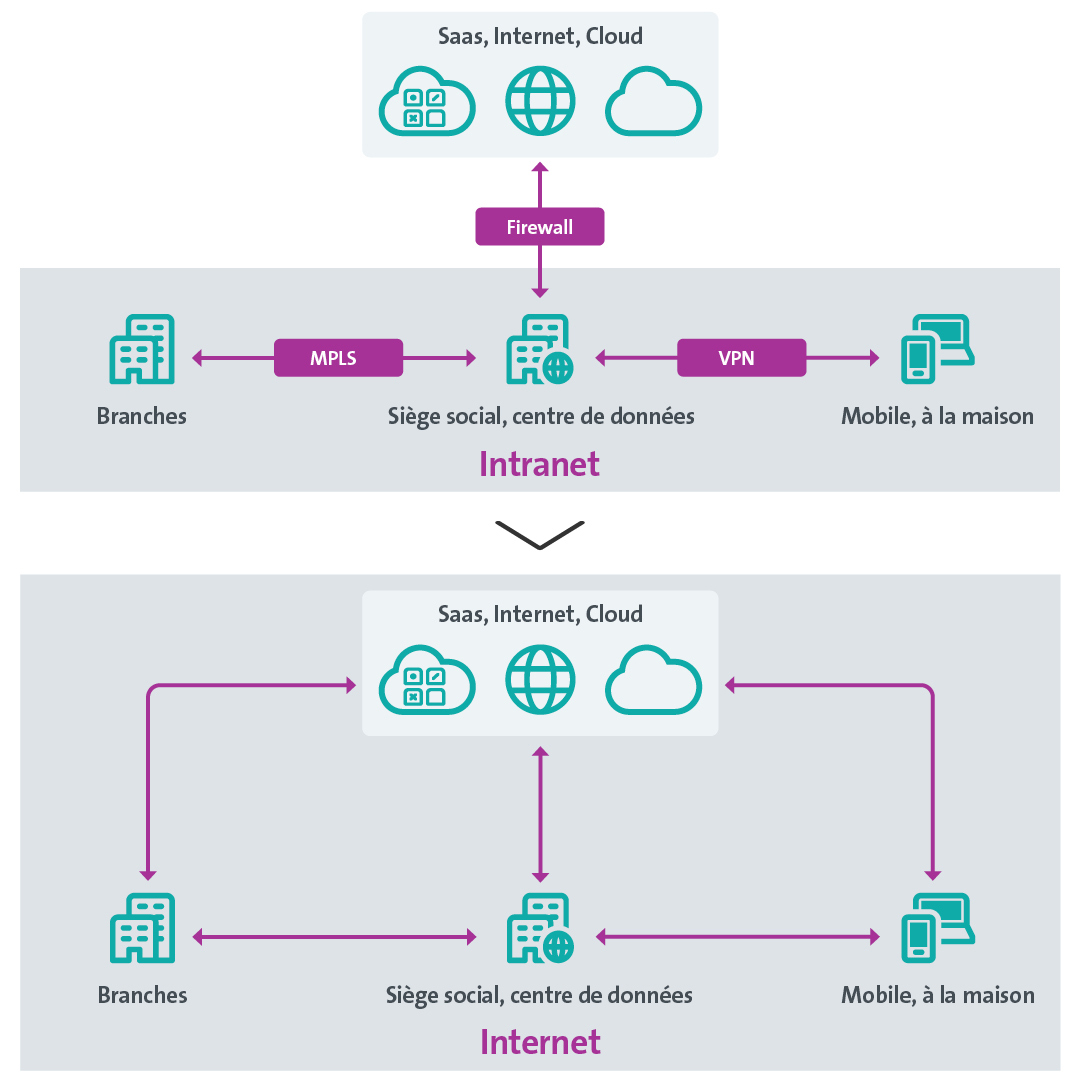

Le changement des habitudes d’utilisation entraîne une modification du trafic de données. Dans le passé, l’accès aux serveurs et aux services se faisait principalement dans le réseau local de l’entreprise. Les accès à Internet étaient exceptionnels. En conséquence, le trafic de données avait lieu à 80% dans le réseau local de l’entreprise (aussi appelé Intranet) contre 20% sur Internet. Aujourd’hui, il atteint parfois 90% ou plus sur Internet. Centraliser l’ensemble du trafic de données via l’infrastructure du siège de l’entreprise afin de le contrôler a de moins en moins de sens, car les utilisateurs, les données et les applications sont de plus en plus situés en dehors du réseau d’entreprise (voir l’illustration en dessous).

L’utilisation du SaaS (Software as a Service) implique que le trafic de données est décentralisé, ce qui le rend difficile à contrôler. Dans le passé, la bande passante et la vitesse d’accès au réseau d’entreprise étaient presque toujours meilleures que sur Internet. La fourniture dans toute la Suisse d’un Internet haut débit pour tous les ménages (jusqu’à 10 Gbit/s) et en déplacement (avec la 5G+ jusqu’à 2Gbit/s) changent toutefois progressivement la donne.

Modification des flux de données et de l’architecture réseau (Source: Swisscom)

En outre, les connexions protégées à l’aide d’un Virtual Private Network (VPN en abrégé) ne répondent souvent que de manière très limitée aux exigences de sécurité actuelles. L’objectif des VPN des utilisateurs finaux est de fournir une connexion sécurisée entre un terminal et le réseau d’entreprise (réputé sûr) via un réseau non sécurisé (Internet). Ceci est assuré du côté du terminal par un logiciel installé (client VPN), qui crypte le trafic de données, et du côté de l’entreprise, par une passerelle VPN correspondante qui décrypte à son tour les données.

Les VPN classiques s’appuient sur une architecture de sécurité périmétrique. La «porte de hangar» au réseau d’entreprise est généralement entièrement ouverte à l’aide d’un VPN activé, comme si le client se trouvait physiquement sur le site de l’entreprise. En raison des droits d’accès généralement illimités du client potentiellement infecté, les attaques peuvent être menées sur de nombreuses cibles attrayantes dans le même réseau, sans aucune barrière. Malheureusement, pour éviter la complexité que cela implique, de nombreuses installations ne tirent pas pleinement parti des VPN des utilisateurs finaux pour restreindre les accès.

En outre, les solutions VPN n’offrent souvent qu’une transparence limitée sur les accès des utilisateurs. Seules les connexions via le tunnel VPN ou via l’accès Internet sur le site de l’entreprise sont visibles. Tous les autres accès aux solutions SaaS ou aux applications cloud via une connexion Internet restent généralement invisibles pour l’entreprise pour des raisons de performance.

De nouveaux concepts de sécurité s’imposent donc pour protéger l’utilisation des données et des applications, pour permettre l’accès aux données de l’entreprise depuis n’importe quel emplacement et pour répondre à l’état actuel des menaces dans le cyberespace.

Dans une foule de personnes qui ne se connaissent pas, il n’y a pas de confiance mutuelle (implicite) (source unsplash.com)

Zero Trust Network Access – Ne faire confiance à personne

Quelle est la solution si, d’une part, le périmètre n’offre plus une protection suffisante et, d’autre part, les accès ne sont plus du tout octroyés via le réseau d’entreprise réputé comme étant sécurisé? La réponse est de ne faire confiance à personne et de vérifier en permanence toutes les connexions. Le Zero Trust Network Access (ZTNA) repose précisément sur ce principe.

A titre de comparaison, on peut imaginer le réseau comme une rue publique très fréquentée dans une ville peuplée de nombreux inconnus (voir l’illustration en dessus). Dans cet environnement, nous ne donnons des informations confidentielles qu’à une personne que nous connaissons de manière certaine, que nous nous attendons à trouver dans ce lieu et dont nous considérons le comportement digne de confiance. En outre, il est conseillé d’échanger les informations de manière à ce que le contenu des informations échangées ne soit pas visible pour les autres personnes non impliquées. Il est aussi implicitement clair que seules les informations nécessaires sont transférées (minimisation des données).

Le ZTNA se base sur les mêmes principes:

- Tous les acteurs et entités du réseau sont considérés comme fondamentalement indignes de confiance.

- Les menaces pèsent à l’extérieur comme à l’intérieur.

- La localité du réseau n’est pas un critère suffisant pour instaurer la confiance.

- Tous les appareils, utilisateurs et accès aux données doivent toujours et en permanence être authentifiés et autorisés.

- Les stratégies d’accès doivent être créées de manière dynamique et faire référence à autant de paramètres contextuels que possible en même temps (basés sur le risque).

- Chaque accès ne se voit accorder que les plus petits privilèges possibles («least privileges») afin de minimiser durablement les dommages potentiels.

- Fondamentalement, on part du principe que chaque système informatique présente des failles de sécurité et que les attaquants sont omniprésents (Assume Breach).

Tous les appareils, comptes ou services, où qu’ils se trouvent sur le réseau ou dans quel sous-réseau, ne sont pas fiables. Chaque connexion entre utilisateurs, services et appareils doit être mutuellement authentifiée (identité incontestable) et dynamiquement autorisée (légitimité et profil de risque de l’accès). Comme tout réseau ou élément du réseau est considéré comme indigne de confiance, tout type de trafic de données doit être crypté, que ce soit sur un réseau public ou privé. L’autorisation d’un accès aux données est toujours limitée à une seule ressource ou à une quantité minimale de ressources définie en fonction des privilèges. Pour chaque accès, il faut vérifier systématiquement selon Méthode Kipling(ouvre une nouvelle fenêtre) qui veut accéder à quoi, quand, d’où, pourquoi et comment.

Par rapport à l’architecture périmétrique, dans laquelle l’autorisation se fait au niveau du réseau pour un sous-réseau entier et est généralement basée uniquement sur les adresses IP (parfois aussi les adresses MAC), la zone d’attaque et l’impact d’une attaque peuvent être considérablement réduits en utilisant le ZTNA.

Le ZTNA implique la répétition constante de l’authentification et de l’autorisation. Toutefois, cela ne signifie pas que les utilisateurs doivent se réauthentifier manuellement de manière permanente. En outre, un maximum d’informations contextuelles est inclus pour chaque accès. En voici des exemples:

- l’identité de l’appareil;

- la date et l’heure;

- la géolocalisation actuelle de l’appareil (par exemple, pour limiter les accès légitimes à certaines régions ou nations);

- le comportement normal de l’utilisateur et du système par rapport aux anomalies;

- la configuration de l’appareil (possibilité de vérifier, par exemple, si certains correctifs de sécurité ont été installés);

- la restriction intentionnelle du nombre maximal d’utilisateurs ou de sessions actives simultanément (Throttling).

L’accès n’est octroyé précisément que lorsque toutes les informations contextuelles déterminées dynamiquement sont conformes aux paramètres spécifiés. En outre, le Machine Learning peut être utilisé pour comparer automatiquement les paramètres cibles calculés avec les informations contextuelles actuelles. Grâce à cette approche centrée sur les données, il est beaucoup plus difficile pour les attaquants de mener à bien leurs actes malveillants.

Sécurité et confort grâce au Zero Trust Network Access

Les performances et l’évolutivité limitées des solutions VPN classiques des utilisateurs finaux peuvent amener les collaborateurs à devoir activer le service VPN de manière sélective, mais aussi à le désactiver (par exemple pour les visioconférences, le streaming, les accès à des fichiers plus volumineux stockés dans le cloud). Tout dépend s’ils veulent accéder à des ressources sur le réseau d’entreprise ou sur Internet. Cela est tout sauf propice à la convivialité et à la productivité, puisque la mise en place du tunnel VPN implique généralement un nouveau login, une phase d’initialisation et donc une interruption du travail.

Avec le ZTNA, les VPN des utilisateurs finaux appartiennent en grande partie au passé, car toutes les connexions sont de toute façon cryptées et l’accès aux ressources s’effectue de manière directe. L’accès sécurisé aux ressources de l’entreprise a lieu en arrière-plan, sans interaction de l’utilisateur et quel que soit l’emplacement. Il est donc conseillé de remplacer progressivement les VPN des utilisateurs finaux par des ZTNA et des technologies complémentaires (par exemple Cloud Access Security Broker, Threat Detection and Response etc.).

Zero Trust Network Access est bien plus que la technologie qui succédera aux VPN. Avec les principes d'architecture Zero Trust, ce n'est pas uniquement la communication entre les utilisateurs et les applications qui est gérée, mais à l'aide par exemple de l'«Identify-based Segmentation», c'est aussi la communication entre différents serveurs ou services (par exemple via un Service Mesh(ouvre une nouvelle fenêtre)).

Single-Sign-on comme base pour l’amélioration de l’expérience utilisateur

Un autre aspect de la sécurité et de la simplicité est le contrôle d’accès et la gestion des stratégies d’accès (Access Policies). Aujourd’hui, les utilisateurs doivent souvent s’accommoder de différents logins et procédures d’authentification pour différentes ressources (applications propriétaires de l’entreprise, solutions SaaS, etc.). La centralisation du contrôle d’accès (Single-Sign-on) à l’aide de services d’annuaire («Directory Services»), de stratégies d’accès et d’inventaires peut améliorer considérablement l’expérience des utilisateurs et la sécurité. Une authentification multi-facteur (MFA) comme par exemple Mobile ID renforce encore la sécurité et constitue désormais une exigence minimale.

Comme les utilisateurs ont rarement besoin de se réauthentifier avec de telles solutions, les facteurs multiples d’authentification n’entraînent aucune perte de productivité. Les méthodes d’authentification fortes, sécurisées de façon cryptographique, offrent aux utilisateurs une expérience de bout en bout, quel que soit l’appareil ou le service qu’ils utilisent.

Améliorer l’attractivité des emplois avec BYOD et «Multi Device»

Les préférences pour certains équipements terminaux et systèmes d’exploitation sont personnelles. Elles sont de plus en plus façonnées par les biens de consommation électroniques et les services Internet issus de la sphère privée («Consumerization of IT»). Les exigences relatives au facteur de forme, au système d’exploitation et aux performances de l’appareil varient considérablement en fonction de l’activité. En outre, les collaborateurs souhaitent également accéder aux données et applications de l’entreprise via des appareils privés (Bring Your Own Device, BYOD) et les utiliser pour leur travail quotidien, ce qui est généralement profitable à l’entreprise. Même un ordinateur public ou un appareil partagé spontanément doit pouvoir être utilisé en toute sérénité (pour l’entreprise et les collaborateurs) si nécessaire.

En fin de compte, il s’agit de l’attractivité de l’emploi et de la liberté de choix des collaborateurs pour façonner leurs méthodes de travail selon leurs préférences: un facteur important dans la compétition visant à attirer les meilleurs collaborateurs («War for Talents»).

L’approche classique du Workplace Management, dans laquelle seuls les équipements terminaux fournis par l’entreprise peuvent accéder aux données de l’entreprise, n’est plus d’actualité. Il en va de même pour la limitation à un seul appareil. De nombreux travailleurs intellectuels aimeraient pouvoir utiliser une tablette et un ordinateur privé avec un grand écran en télétravail, en plus de leur smartphone et de leur ordinateur portable (Multi Device).

Combiné aux systèmes Unified Endpoint Management (UEM), le ZTNA permet d’utiliser n’importe quel équipement terminal. Cela garantit le respect systématique des consignes de sécurité, même si les appareils ne sont pas fournis par le service informatique ou ne sont pas ou seulement partiellement gérés par celui-ci. Tous les systèmes d’exploitation modernes disposent désormais de mécanismes sophistiqués destinés à sécuriser les équipements terminaux via des profils et des politiques de sécurité spécifiques à l’entreprise. L’entreprise peut s’en servir pour forcer les paramètres de sécurité, les conditions préalables et les restrictions sur les appareils enregistrés ou pour effacer à distance les données sur l’appareil (Remote Wipe). Le ZTNA inclut le terminal dans le contrôle d’accès. Les entreprises peuvent ainsi s’assurer que seuls les appareils ayant certaines propriétés ou certains paramètres de sécurité peuvent accéder aux ressources de l’entreprise. Il importe peu que l’appareil appartienne à l’entreprise ou au collaborateur.

Bien entendu, le ZTNA prend également en charge l’accès par navigateur. En résumé, le ZTNA transforme un Workplace restrictif et «piégé» dans un périmètre traditionnel en un «Perimeterless Digital Workspace» flexible et mobile.

Outre le Workplace traditionnel, Swisscom propose en option à tous ses collaborateurs depuis février 2018 un «Perimeterless Digital Workspace» de ce type, développé dans le cadre du projet interne «Work Smart NOW». Une architecture Zero Trust a été mise en œuvre dans le cadre de ce projet phare afin que les appareils mobiles et les ordinateurs privés équipés de nombreux systèmes d’exploitation et navigateurs courants puissent également être utilisés de manière complète et sécurisée. Environ 25 000 appareils sont actuellement enregistrés:

- env. 11 000 iPhones/iPads avec iOS/iPadOS;

- env. 10 000 appareils Android (smartphone/tablette);

- env. 3000 appareils Windows (PC/ordinateur portable) et

- env. 1500 Macs Apple avec macOS.

Résumé et recommandations

Le Zero Trust Network Access représente un changement de paradigme dans la façon dont les accès aux données et aux applications sont octroyés. Cette approche englobe l’authentification mutuelle de tous les utilisateurs, appareils et services, ainsi que le contrôle des accès individuels et la surveillance du comportement pour détecter les anomalies. Le ZTNA permet également de mettre en œuvre plus rapidement les changements dans le paysage informatique et d’améliorer durablement l’expérience utilisateur.

Même les murs les plus épais et les plus hauts sont inutiles si l’ennemi a déjà pénétré dans le château (source Wikipedia)

Bien que les bases du Zero Trust aient été posées dès 2003 dans le Jericho Forum(ouvre une nouvelle fenêtre) et que plusieurs entreprises aient réussi à mettre en œuvre de tels projets à grande échelle depuis lors, force est de constater avec effroi que le mécanisme est loin d’être généralisé. Trop d’entreprises se bercent d’un faux sentiment de sécurité avec les Best Practices d’hier.

Les dangers du cyberespace ne cessent d’augmenter, comme le démontre par exemple l’actuel Swisscom Cybersecurity Report(ouvre une nouvelle fenêtre) sur l’état des menaces en Suisse. Les entreprises suisses sont également de plus en plus touchées par les attaques de ransomware (chevaux de Troie de demande de rançon), comme on peut le lire dans le dernier Rapport semestriel MELANI(ouvre une nouvelle fenêtre) du Centre national pour la cybersécurité. La majorité des attaques sont menées indirectement via des utilisateurs mobiles ou des emplacements décentralisés. La nécessité d’une nouvelle architecture de sécurité a également été identifiée par le National Institute of Standards and Technology (USA)(ouvre une nouvelle fenêtre), ce qui a provoqué une normalisation(ouvre une nouvelle fenêtre) du Zero Trust afin de simplifier l’utilisation de ces nouvelles possibilités.

Les politiques de sécurité pour les produits et services en vigueur chez Swisscom depuis de nombreuses années tiennent compte des principes de base du ZTNA et les encouragent. Nous recommandons à toutes les entreprises de se familiariser avec les concepts de sécurité modernes et en particulier avec le thème Zero Trust. Dans un premier temps, tous les accès des utilisateurs aux systèmes ou aux ressources de l’entreprise doivent être sécurisés par le ZTNA (et la MFA), car ils représentent généralement la plus grande menace. Dans un second temps, l’accès entre les systèmes et les services doit être protégé selon les principes du Zero Trust. Cela permet aussi dans de nombreux cas de réduire les coûts car l’administration manuelle de règles de pare-feu se chiffrant parfois à des milliers n’est plus nécessaire et la complexité du réseau peut être massivement réduite, par exemple.

Jetons un regard vers le passé et la Grèce. Les connaissances millénaires qui nous ont été transmises grâce à l’Iliade d’Homère (guerre de Troie) peuvent désormais être mises en œuvre dans la sécurité des réseaux. Même les murs les plus épais et les plus hauts sont inutiles si l’ennemi a déjà pénétré dans le château – Ne faire confiance à personne et contrôler toutes les connexions.