I ransomware, trojan che cifrano i file, rendono inutilizzabili i documenti presenti nei computer. Questi sette consigli vi aiuteranno a proteggere la vostra PMI dagli attacchi e a minimizzare la perdita di dati in caso infezione da ransomware.

Protezione completa con beem

Semplicemente tutti e tutto, ovunque e sempre al sicuro con beem: navigazione sicura e accesso sicuro ai dati aziendali.

Gli ultimi due anni hanno dimostrato che gli attacchi ransomware prendono di mira sempre più le aziende e sempre meno i privati. Di conseguenza, anche il Swisscom Cybersecurity Threat Radar elenca il ransomware come una delle, se non la più grande, minacce della rete.

Si chiamano, ad esempio, Lockbit, Babuk, Play o ALPHV/Blackcat. Quando compaiono, dopo di solito non funziona più niente. Se uno di questi ransomware penetra nella rete aziendale, crittografa tutti i dati e li restituisce (forse) previo pagamento di un riscatto. Da qui le denominazioni «software con pagamento di riscatto» o «trojan crittografici». Gli attacchi sono diffusi e automatizzati, le bande di ransomware sono ben organizzate e professionali. Questi virus rappresentano un rischio elevato per la sicurezza delle aziende, dal momento che possono colpire chiunque indiscriminatamente.

I documenti vengono prima rubati, poi crittografati

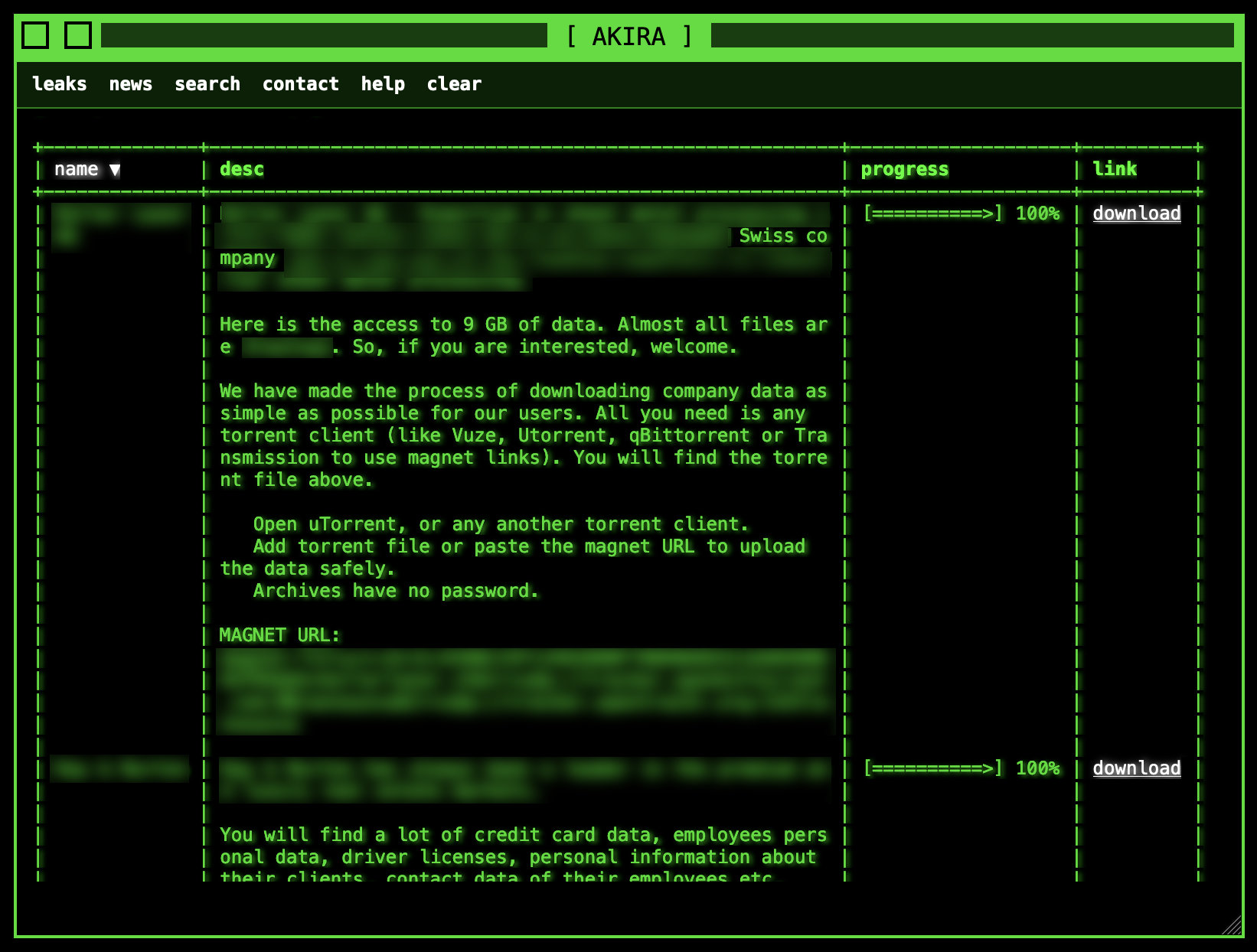

L’Ufficio federale per la cibersicurezza (UFCS) nel 2024 ha ricevuto 92 segnalazioni di attacchi ransomware, solo leggermente meno rispetto all’anno precedente (2023: 109). Tuttavia, questa apparente stabilità nei numeri è ingannevole. Da un lato, probabilmente esiste un alto numero di casi non denunciati. Dall’altro, in qualsiasi momento può comparire un nuovo attore e scatenare un’ondata di ransomware. Ad esempio, il BACS ha riportato nell’ottobre 2025 che «Akira» ha attaccato circa 200 aziende in Svizzera, causando danni pari a diversi milioni di franchi.

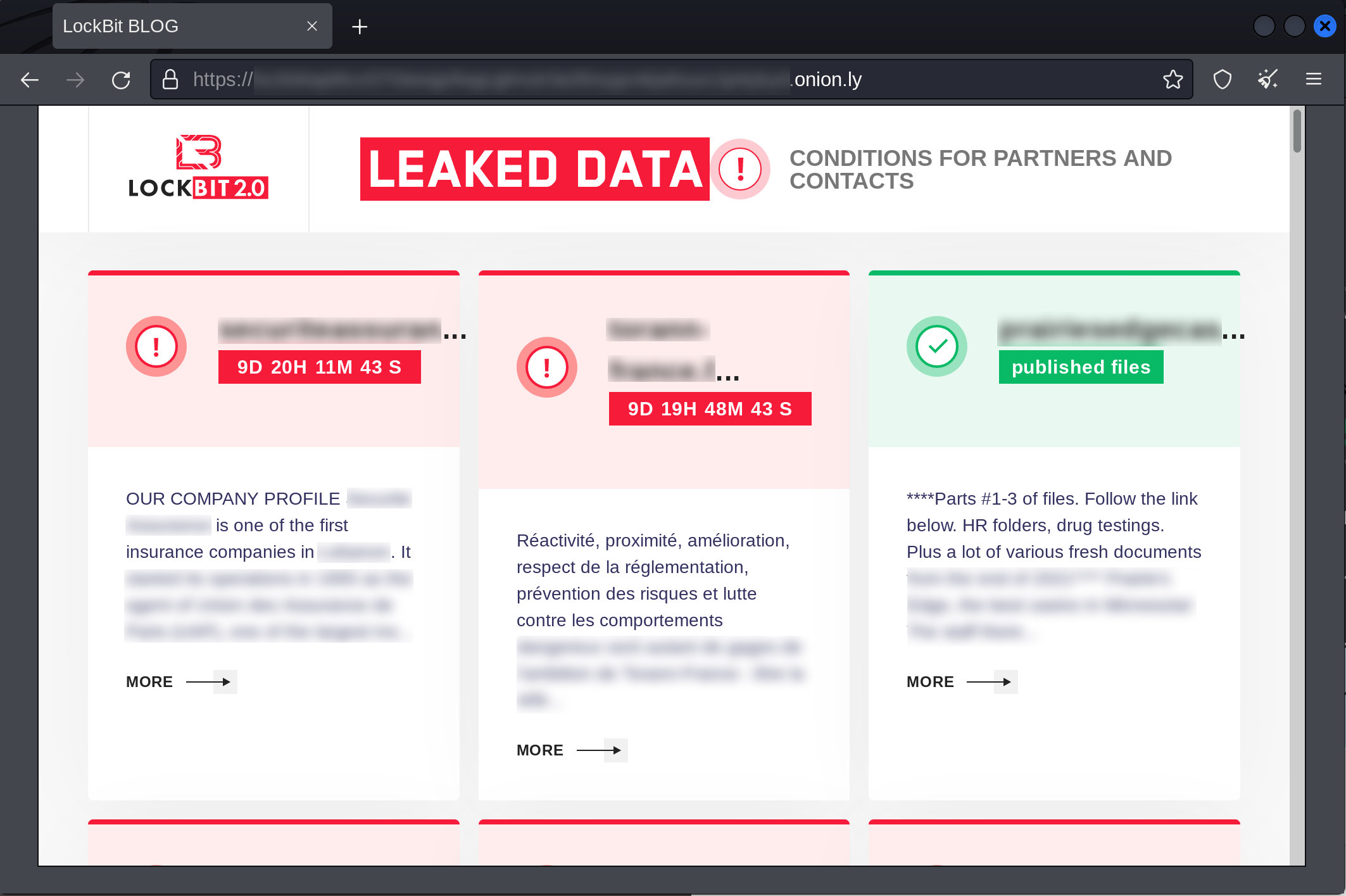

Inoltre, gli attacchi sono diventati più pericolosi. Non si limitano più a criptare i dati. Come ulteriore mezzo di pressione, i documenti aziendali vengono prima rubati, con la minaccia di pubblicare i dati nel dark web se la vittima non intende pagare. Nel rapporto annuale 2024, l’UFCS sottolinea che ormai quasi tutti gli attacchi comportano una fuoriuscita di dati. Di conseguenza, sui cosiddetti leak site delle bande di ransomware nel dark web si trovano regolarmente dati riservati di aziende e organizzazioni svizzere.

La pubblicazione di dati aziendali riservati può comportare danni alla reputazione, interruzioni dell’attività e conseguenze finanziarie e legali. Per questo, per le PMI vale la pena proteggere preventivamente il sistema informatico, in modo tale che un eventuale attacco provochi una perdita di dati nulla o tollerabile e che il danno sia così minimizzato. La migliore protezione combina misure tecniche e organizzative con la sensibilizzazione dei collaboratori e delle collaboratrici sulle e-mail di phishing e gli attacchi informatici.

Sette consigli per la protezione contro i ransomware

Con questi accorgimenti potete ridurre al minimo i rischi e la perdita di dati in caso di attacco ransomware riuscito:

1. Aggiornamento continuo del sistema e delle applicazioni

La maggior parte dei ransomware sfrutta vulnerabilità note. Dovreste quindi affidarvi agli aggiornamenti automatici o manuali per colmare tali lacune in Windows e nelle applicazioni il più rapidamente possibile. Particolarmente esposti in quanto punti di attacco preferiti sono i browser web, le applicazioni Office e Windows stesso. E se state ancora utilizzando Windows 10 (fine del supporto a metà ottobre 2025), prendete la minaccia del ransomware come un motivo valido per passare il prima possibile a Windows 11.

2. Utilizzate un software antivirus e la protezione ransomware di Windows («accesso controllato alle cartelle»)

Microsoft Defender o un software antivirus di terze parti possono almeno proteggere il sistema da malware conosciuti e quindi fa parte dell’igiene di base. Anche in questo caso è importante aggiornare regolarmente sia il software che le definizioni dei virus. Gli aggiornamenti automatici sono obbligatori.

Windows offre anche una protezione aggiuntiva dalla versione 10 in poi con «accesso controllato alle cartelle» nelle impostazioni «Sicurezza di Windows», negando ai malware come i ransomware l’accesso a certe directory. Tuttavia, se attivate questa protezione, all’inizio dovrete fare i conti con alcuni «falsi positivi», perché spesso anche alle applicazioni legittime viene impedito di accedere alle cartelle protette. In questo caso potete autorizzare l’accesso manualmente (con diritti da amministratore) per il futuro.

3. Non fate affidamento solo sul firewall in azienda

Per le PMI esistono soluzioni firewall di diversi produttori, che possono essere utilizzate anche senza conoscenze specialistiche approfondite. Il firewall collega la rete locale (Ethernet e WLAN) con internet, protegge dagli accessi non autorizzati e può bloccare gli indirizzi internet conosciuti come «piattaforme di diffusione dei virus». Tuttavia, le funzionalità offerte possono variare. È sensato scegliere un firewall in grado di analizzare il traffico di rete alla ricerca di software dannoso, riuscendo così a rilevare anche i ransomware (cosiddetto NextGen-Firewall).

Tuttavia, l’efficacia di un firewall è limitata. Se i collaboratori lavorano in home office o se i dati sono salvati nel cloud, la «barriera» dell’ufficio non serve a nulla. Per questo motivo, affidatevi anche a misure di protezione che verifichino gli accessi ovunque vi troviate – vedi raccomandazione 5.

4. Utilizzare una memoria online sicura con versioning

Con un cloud storage che mantiene diverse versioni di un documento (il cosiddetto versioning o snapshot a intervalli di tempo), è possibile reagire rapidamente in caso di cifratura da ransomware e «tornare indietro» all’ultima versione memorizzata dei file prima dell’attacco. Idealmente, in questo modo occorrerà sacrificare solo alcuni minuti di lavoro. SharePoint e OneDrive (for Business) di Microsoft 365 for Business offrono questo tipo di versioning.

Assicuratevi che i documenti aziendali non siano memorizzati localmente sul computer, ma nel cloud. Questo aumenta significativamente le possibilità di recuperare i documenti dopo un attacco ransomware. Inoltre, così semplificherete la collaborazione e lo scambio di documenti all’interno dell’azienda.

5. Non proteggete i vostri account e gli accessi remoti solamente con una password

Gli account online e gli accessi da remoto rappresentano vettori di attacco molto appetibili per i cybercriminali. Di conseguenza, è importante garantire una protezione adeguata durante il login. Come minimo, implementate l’autenticazione a due fattori (2FA): in questo caso, l’accesso deve essere confermato tramite un canale supplementare, ad esempio con Mobile ID o tramite un’app di autenticazione sullo smartphone, ad esempio di Google o Microsoft.

Una protezione ancora superiore è offerta da meccanismi senza password, come ad esempio Windows Hello. Questi sistemi utilizzano delle chiavi (Passkey) che vengono archiviate in modo sicuro sul computer, sullo smartphone o su una chiave USB speciale (come YubiKey).

Che si tratti di 2FA o di accesso senza password, potete inoltre restringere l’accesso ai soli dispositivi registrati, ossia computer, smartphone e tablet aziendali. Per farlo, occorre una soluzione di gestione dei dispositivi (MDM, Mobile Device Management) oppure una soluzione di sicurezza che supporti ZTNA.

Dovreste assolutamente proteggere i seguenti accessi:

- Account Microsoft e Google (Microsoft 365 e Google Workspace)

- Accesso remoto alla rete aziendale

- Accessi al desktop remoto

- Account webmail

- Applicazioni aziendali basate sul web (ERP, CRM ecc.)

- Account sui social media

Approccio moderno alla sicurezza IT

Il mondo IT è cambiato: i dati sono migrati nel cloud e aziende e collaboratori desiderano poter accedere alle informazioni da qualsiasi luogo – dallo smart working, dal treno, in viaggio, presso clienti o fornitori. Questi accessi avvengono via Internet e possono essere intercettati e sfruttati da cybercriminali. Le aziende devono quindi partire dal presupposto che non esistano più accessi o dispositivi completamente sicuri, perché potrebbe già essere avvenuta una compromissione («assume breach»). L’approccio Zero Trust parte proprio da questa idea: non fidarsi mai di nessun dispositivo o accesso, ma verificare nuovamente tutte le connessioni e concedere l’accesso solo ai dati strettamente necessari. Nel linguaggio specialistico, la componente che si occupa di questa verifica viene chiamata Zero Trust Network Access (ZTNA).

6. Creare un backup

Questo è particolarmente vero per i server locali e il cloud storage: facendo una copia dell’intero sistema, in caso di attacco potrete almeno tornare allo stato precedente l’azione del virus. Questo procedimento facilita il ripristino del sistema, ma protegge solo in maniera limitata dalla perdita dei dati, a causa della lunghezza dell’intervallo tra un salvataggio e il successivo (normalmente quotidiano).

È anche importante proteggere il backup stesso da un possibile attacco ransomware. Per farlo, dovreste almeno proteggere il backup dalla modifica, per esempio con una protezione di scrittura o di accesso. Tuttavia, è ancora meglio scollegare i supporti di backup una volta effettuato il salvataggio e assicurarsi che non siano accessibili attraverso la rete (il cosiddetto backup offline). Una variante moderna è rappresentata dal backup su cloud, che può anche proteggere i dati salvati dai ransomware.

7. Sensibilizzate i vostri collaboratori!

Questo consiglio è fondamentale perché molti attacchi ransomware di successo sono innescati da un clic di una persona. Poiché questo malware si diffonde spesso tramite e-mail di phishing, si attiva dopo aver cliccato su un link o aperto un allegato nella posta. Rendere i vostri collaboratori consapevoli di questa situazione vi fornirà un ulteriore scudo di protezione.

Protezione completa per la vostra impresa con beem

Proteggi i tuoi dispositivi dai software dannosi con beem – ovunque si trovino. E grazie agli approcci Zero Trust, rendi più difficile ai cybercriminali l’accesso ai tuoi dati e applicazioni.

Suggerimento bonus: segmentate la vostra rete

Dividere la rete aziendale locale in diverse aree (zone). Con tale segmentazione, è possibile evitare che il ransomware si diffonda in tutta la rete. In ogni caso, è una buona idea impostare una WLAN per gli ospiti e un accesso alla rete separato per i visitatori e il personale.

Questa segmentazione della rete può essere realizzata con metodi tradizionali a livello di rete oppure tramite un approccio ZTNA a livello applicativo. Entrambe le strategie limitano la visibilità dei sistemi all’interno della rete, rendendo così più difficile la propagazione di eventuali minacce.

Cosa fare in caso di un attacco ransomware?

Se rilevate un attacco ransomware nonostante tutte le misure di sicurezza, disconnettete immediatamente i computer dalla rete e da tutti i supporti di archiviazione collegati per prevenire ulteriori danni. Se necessario, scollegate la connessione a Internet per fermare un eventuale flusso di dati in corso, qualora non sia già avvenuto. Tuttavia, non spegnete il computer, perché ciò potrebbe far perdere preziose tracce utili all’analisi forense digitale. Nella maggior parte dei casi di infezione da malware, è consigliabile reinstallare completamente i computer e cambiare tutte le password. Se è stato creato un backup dell’intero sistema, lo si può utilizzare per eseguire il ripristino.

E se, nonostante tutte le precauzioni, un ransomware si è annidato nel vostro sistema informatico, in questo articolo troverete consigli utili su come reagire a un attacco informatico riuscito.

Versione aggiornata e ampliata di un articolo esistente.