Weshalb Ransomware-Angriffe so erfolgreich sind

Ransomware ist ein lukratives Geschäft, mit professionellen und spezialisierten Akteuren. Die Angriffe auch auf Schweizer Unternehmen sind immer wieder erfolgreich. Aus verschiedenen Gründen.

Text: Andreas Heer, Bilder: Adobe Stock, 11. März 2022 4 Min.

Ransomware ist ein boomendes Geschäft. Gemäss einem Bericht des US-Finanzministeriums wurden allein im ersten Halbjahr 2021 rund 600 Millionen US-Dollar Lösegeld bezahlt – mehr als im gesamten 2020. Und weil diese kriminellen Aktivitäten so erfolgreich sind, bauen die Cyberkriminellen ihr Geschäftsmodell weiter aus.

Mehrfach-Erpressung mit Verschlüsselung und Datenabfluss

Längst beschränken sich Ransomware-Angriffe nicht mehr darauf, die Daten ihrer Opfer einfach zu verschlüsseln und ein Lösegeld für die Wiederherstellung zu fordern. Zu einfach ist oftmals die Abwehr, indem die Informationen aus einem Backup wiederhergestellt werden. Um die Erfolgsquote zu erhöhen, verfolgen Ransomware-Attacken bis zu vier Erpressungsmethoden:

- Die Daten eines Unternehmens werden verschlüsselt.

- Die Erpresser setzen eine Frist zur Bezahlung. Danach werden die vor der Verschlüsselung abgesogenen Daten veröffentlicht.

- Um der Lösegeldforderung noch mehr Nachdruck zu verleihen, drohen die Erpresser zusätzlich, mittels DDoS-Attacke die Unternehmensinfrastruktur lahmzulegen.

- Die Erpresser veröffentlichen den Firmennamen auf ihrer Leak-Seite. Manchmal kontaktieren sie gar Unternehmen, mit denen ihr Opfer zusammenarbeitet, und informieren sie über die Ransomware-Attacke. Das kann zusätzlich zum Reputationsschaden juristische und finanzielle Konsequenzen haben.

Und weil dieser Markt so lukrativ ist, tummeln sich zahlreiche Anbieter darin. «Wir beobachten derzeit über 70 aktive Ransomware-Gruppierungen», sagt Stephan Rickauer, der bei Swisscom das Computer Security Incident Response Team (CSIRT) für Geschäftskunden leitet.

Professionalisierung mit Ransomware-as-a-Service

Und die Angreifer haben sich professionalisiert und die einzelnen Angriffsschritte auf verschiedene «Berufsgruppen» aufgeteilt. Die Vorarbeit, meistens das Abgreifen von Zugangsdaten für den eigentlichen Angriff, erledigen auf Phishing spezialisierte Gruppierungen. Für das Ausspionieren der erbeuteten, funktionierenden Zugänge sind wiederum sogenannte Initial Access Broker zuständig, die anschliessend die Daten an die eigentlichen Ransomware-Anbieter verkaufen.

Für den initialen Zugang in ein Firmennetz nutzen die Angreifer nicht unbedingt Sicherheitslücken in einer Software aus. Sondern sie bedienen sich bewährter Methoden wie Phishing-Mails oder Malware wie das mittlerweile eingestellte TrickBot oder vermehrt BazarBackdoor, um an gültige Zugangsdaten zu gelangen. Diese öffnen dann die Türe ins Unternehmen, beispielsweise über einen Remote Access- oder VPN-Zugang ohne Zweifaktor-Authentifizierung. Thomas Röthlisberger, der bei Swisscom das Red Team leitet, kennt diese Angriffstechniken aus seiner eigenen Arbeit: «Ransomware-Angreifer verhalten sich opportunistisch. Sie greifen dort an, wo sich eine Gelegenheit bietet, also ein Zugang vorhanden ist.» Die eigentliche Ransomware, zum Beispiel «Conti», wird bei einem erfolgreichen Einbruch später nachgeladen.

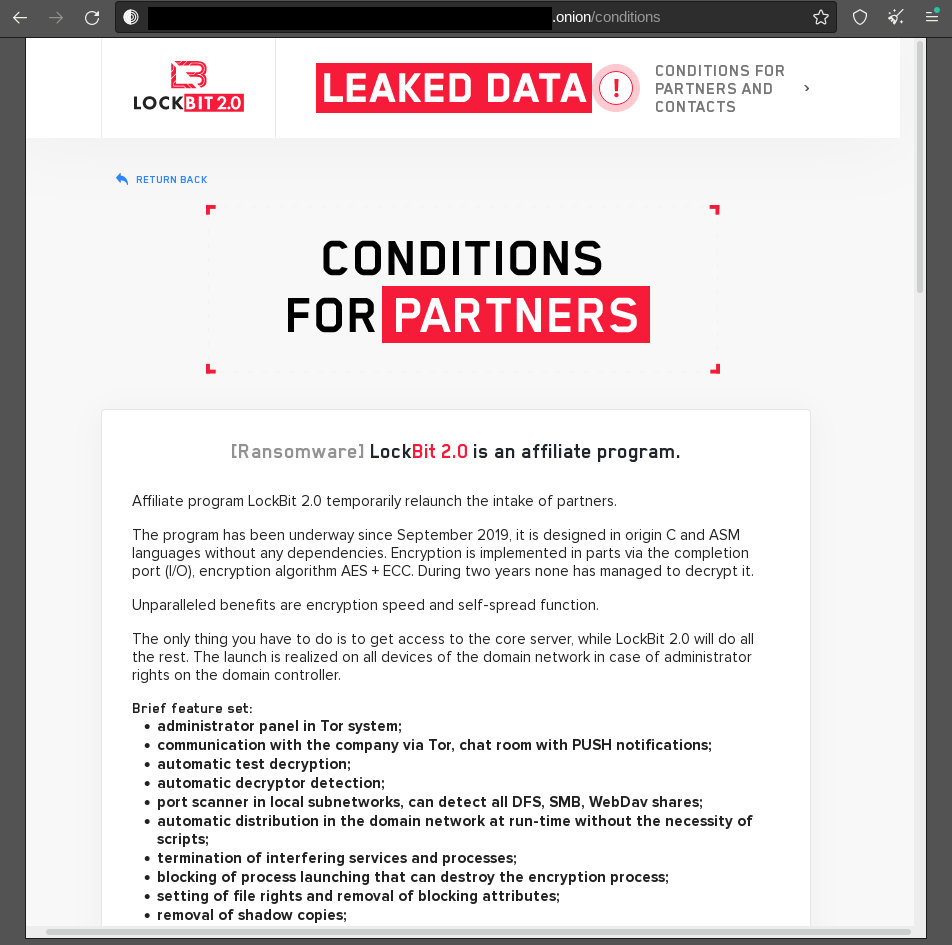

Die Gruppierung hinter LockBit 2.0 sucht aktiv nach «Affiliates», also Partnern, die Ransomware-Angriffe lancieren.

Doch nicht immer sind es die Betreiber selbst, die eine Attacke starten. Einige Ransomware-Entwickler stellen ihre Tools anderen kriminellen Gruppierungen als Service zur Verfügung und kassieren dafür eine Provision auf die Lösegelder. Dieser Ransomware-as-a-Service-Ansatz, beispielsweise bei BlackCat/ALPHV oder LockBit 2.0, ist mit Software-as-a-Service vergleichbar. Es braucht also kein spezifisches Wissen, um Ransomware-Attacken zu lancieren. Genügend kriminelle Energie reicht aus. Das ist ein weiteres Anzeichen für einen lukrativen Markt und dafür, dass die Zahl der Angriffe weiter steigen wird.

«Assume Breach» als Ausgangslage

Für die beiden Spezialisten Röthlisberger und Rickauer ist klar, dass Ransomware in den meisten Branchen die grösste Cybergefahr für Unternehmen und Organisationen darstellt. Es lohnt sich für die Angreifer, in die technische Weiterentwicklung zu investieren. Wird eine kriminelle Gruppierung im Rahmen einer Strafverfolgung zerschlagen, sind schnell andere zur Stelle, die das Geschäft unter neuem Namen weiterführen.

Deshalb sorgen erfolgreiche Angriffe auch in der Schweiz immer wieder für Schlagzeilen. «Viele Firmen betrachten Ransomware als rein technisches Problem, um das sich die IT kümmern muss», beobachtet Rickauer. Entsprechend fehle es an strategischen Massnahmen wie etwa einem Notfallplan. «Die Unternehmen müssen dann bei einem Angriff zuerst herausfinden, wie sie mit den Erpressern verhandeln oder in kurzer Zeit im grossen Stil Bitcoins kaufen können, um gegen alle Empfehlungen trotzdem Lösegeld zu bezahlen», beschreibt Rickauer die Situation. Unternehmen würden also viel gewinnen, wenn sie Ransomware-Angriffe auf strategischer Ebene behandeln würden im Rahmen des Risiko- oder des Business-Continuity-Managements. Denn ein Ransomware-Angriff ist heute immer auch eine Krise für das betroffene Unternehmen.

Auch fehlt oft ein Security-Monitoring, um die Angriffe frühzeitig zu erkennen, hat Röthlisberger die Erfahrung gemacht: «Unternehmen müssen davon ausgehen, dass die Angreifer irgendwann erfolgreich sein werden oder sich bereits im Netz befinden, also ‹Assume Breach›.» Sind die Angreifer erst im Firmennetz, nutzen sie Schwachstellen in der Abwehr, so Röthlisberger: «Cyberkriminelle nutzen oft gestohlene Zugangsdaten und Lücken in Microsofts Active Directory, um sich immer weiter im Firmennetz auszubreiten.» Auf diesem Weg erlangen die Eindringlinge erhöhte Zugriffsrechte und können dann im Idealfall (aus Angreifersicht) als Domain-Administrator mit der Ransomware sämtliche wichtigen Firmendaten und Systeme verschlüsseln.

Ransomware als Thema in der Geschäftsleitung

Wie Rickauer plädiert Röthlisberger dafür, dass das Thema Ransomware auch in der Geschäftsleitung im Rahmen des Risikomanagements thematisiert wird – mit konkreten Massnahmen, um die Gesamtsicherheit zu verbessern. Eine mögliche Massnahme ist ein Security Operation Center (SOC) mit einem CSIRT, um Angriffe zu erkennen, zu stoppen, und mittels simulierter Red-Team-Angriffe die Abwehr weiterzuentwickeln.

Die Verantwortlichen benötigen allerdings einen Überblick über die gesamte Systemarchitektur, um das Risiko beziffern zu können. «Das ist oftmals eine Herausforderung», ist sich Röthlisberger bewusst. Ein Grund für diese Schwierigkeit liegt in der Komplexität der IT-Architekturen. Die log4j-Sicherheitslücke («log4shell») hat diese Problematik letzten Dezember deutlich aufgezeigt: Vielen Unternehmen ist gar nicht bekannt, welche Bibliotheken mit welchen Sicherheitslücken im Einsatz sind. Oder, wie es Rickauer ausdrückt: «Best Practices funktionieren in unserer komplexen Welt heute nur noch selten. Jedes Phänomen ist anders.» Aufgrund der realen Bedrohung durch Ransomware führt für Unternehmen allerdings kein Weg an geeigneten Abwehrmassnahmen vorbei.