Cybersecurity im Wandel: Neue Bedrohungen und wie Sie sich schützen können

Von politisch motivierten Angriffen bis hin Shadow AI: Die Cybergefahren sind vielfältig und ihre Abwehr komplex. Das bedingt eine gezielte Cybersecurity-Strategie. Diese Bedrohungen stehen aktuell im Fokus und sollten in Ihre Strategie einfliessen.

April 2025, Text Andreas Heer 5 Min.

Wenn es eine Parallele zwischen der geopolitischen Lage und der Cybersecurity gibt, dann die: Die Unsicherheit nimmt zu und Prognosen über die Entwicklung werden schwieriger. Und natürlich beeinflusst die Weltlage die Cybersecurity. Politisch motivierte Cyberangriffe zur Sabotage und Spionage nehmen zu – ohne, dass die «alten Bekannten» Ransomware und Supply-Chain-Attacken deswegen weniger würden.

Der aktuelle Swisscom Cybersecurity Threat Radar zeigt, mit welchen neuen Bedrohungsszenarien sich Cybersecurity-Verantwortliche beschäftigen müssen. Einige sind offensichtlich, wie die eingangs erwähnten. Andere, wie Shadow AI, sind die Folge rasanter technologischer Entwicklungen.

Und schliesslich geht die Zunahme verschiedener Cyberrisiken nicht spurlos an denjenigen vorbei, die sich tagtäglich mit der Abwehr beschäftigen: den Cybersecurity-Fachleuten. Sie stehen unter enormem Druck, was nicht ohne Folgen bleibt. Dieser Artikel bietet einen Überblick über zentrale neue Bedrohungen, ihre Risiken und geeignete Gegenmassnahmen.

Shadow AI: Training mit vertraulichen Daten

Starten wir mit dem Neuzuzug: Der Boom von und Hype um generative künstliche Intelligenz (GenAI) ging an den Mitarbeitenden eines Unternehmens nicht vorbei. Sie wollen Tools wie ChatGPT, Microsoft Copilot, Anthropic Claude oder Google Gemini auch im Arbeitsalltag nutzen und von der Effizienzsteigerung profitieren. Wenn der Arbeitgeber nicht schnell genug auf die Bedürfnisse reagiert, behelfen sich die Mitarbeitenden selbst, Webbrowser und SaaS sei Dank.

In Microsofts Work Trend Index 2024 gaben 80% der Befragten an, dass sie ihre privaten GenAI-Zugänge auch bei der Arbeit nutzen. Das auf KI-Sicherheit spezialisierte US-Unternehmen Harmonic hat noch etwas genauer hingeschaut. So nutzten fast zwei Drittel der ChatGPT-Nutzer*innen das Angebot kostenlos und ohne Konto, und jeder 12. Prompt enthielt vertrauliche Daten.

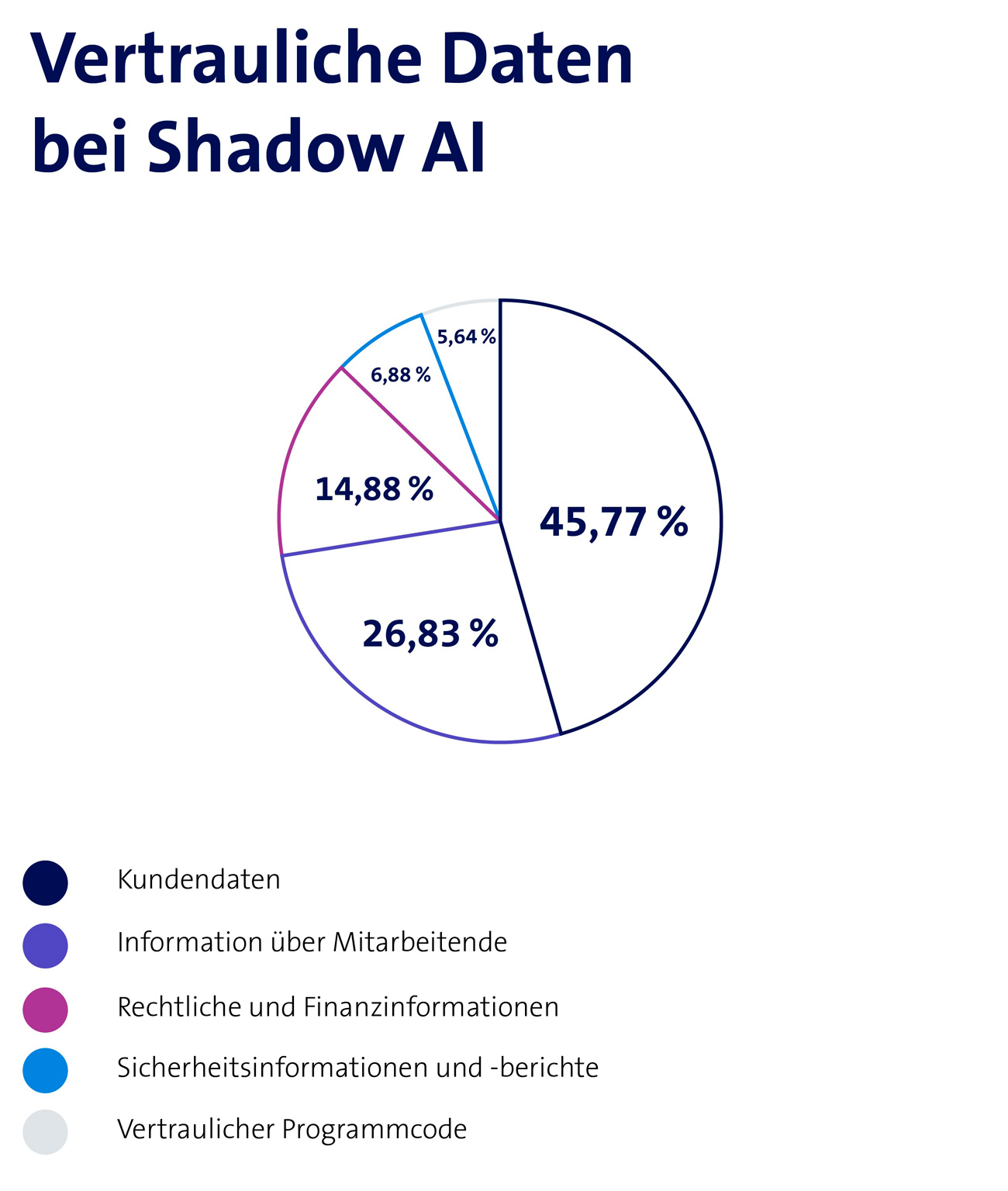

Das stellt für Unternehmen ein erhebliches Risiko dar. Bei kostenlosen und GenAI-Angeboten für Private werden die Eingaben und Ergebnisse normalerweise fürs Training der Sprachmodelle verwendet und fliessen in deren «Wissen» ein. Diese inoffizielle Nutzung – Shadow AI – stellt also ein Datensicherheits- und Compliance-Risiko dar. Wenn vertrauliche Informationen wie Kundendaten, Mitarbeitendeninformationen oder Geschäftsberichte auf unsicheren Plattformen gespeichert oder für das Training von GenAI genutzt werden, kann ein solcher Datenabfluss einen Verstoss gegen gesetzliche und vertragliche Vorschriften darstellen.

Diese vertraulichen Daten nutzen Mitarbeitende mit Shadow-AI-Plattformen. Quelle: Harmonic

Unternehmen sollten deshalb reagieren, wenn sie einen Sicherheitsvorfall mit Shadow AI(öffnet ein neues Fenster) feststellen. Technische Präventivmassnahmen wie Netzwerk-Proxys und SASE- oder CASB-Lösungen können helfen, unautorisierte KI-Tools zu identifizieren oder zu blockieren.

Gleichzeitig ist es im Interesse von Unternehmen, wenn Mitarbeitende ihre Effizienz mittels GenAI steigern. Ein offener Austausch zwischen Mitarbeitenden, IT-Abteilungen und Sicherheitsteams ist entscheidend, um nützliche KI-Tools einzuführen und sicher zu nutzen. Dabei helfen formelle Prozesse zur Überprüfung und Genehmigung neuer KI-Anwendungen sowie Schulungen zur sicheren Nutzung.

Für Geld und Ruhm: DDoS-Attacken

Doch nicht nur Unternehmen können Zugriffe blockieren, sondern auch Cyberkriminelle. DDoS-Attacken (Distributed Denial of Service) sind Cyberangriffe, die darauf abzielen, Websites und IT-Systeme zu überlasten(öffnet ein neues Fenster) und dadurch lahmzulegen. Die Abwehr gestaltet sich oftmals schwierig, da die Angreifer verschiedene Methoden kombinieren, die sich auf der Ebene der Systeme nur schwer mitigieren lassen, beispielsweise aufgrund wechselnder IP-Adressen und Browserkennungen.

Häufig werden DDoS-Angriffe angedroht, um Lösegeldforderungen bei Ransomware-Attacken Nachdruck zu verleihen. Diese «triple Extortion» – Verschlüsselung, Datenabfluss und DDoS – hat kommerzielle Motive. Doch spätestens im Kontext des Ukraine-Kriegs haben in der Schweiz politisch motivierte Attacken zugenommen, insbesondere im Vorfeld und während geopolitischer Anlässe wie der Bürgenstock-Konferenz oder dem Weltwirtschaftsforum (WEF). Hauptziele waren Websites des Bundes und grösserer Städte, aber auch privater Organisationen. Aber auch rund um den Eurovision Song Contest (ESC) nahm die Intensität der DDoS-Attacken zu.

Die Risiken solcher Angriffe liegen in erheblichen finanziellen Verlusten und Reputationsschäden durch den Ausfall wichtiger Systeme, wenn der Geschäftsbetrieb nicht mehr gewährleistet ist. Ein wirksamer Schutz vor DDoS-Attacken erfordert präventive Massnahmen und eine robuste IT- und Netzwerk-Infrastruktur, um die Angriffe abzufedern. Notfallpläne sind dabei wichtiger Bestandteil des Business Continuity Managements (BCM).

In der Aufzeichnung des Livestreams beleuchtet die Expertenrunde die aktuellen Cyberbedrohungen und zeigt Lösungsansätze auf.

«Age of Disorder»: Mit Regulierungen die Cyberresilienz stärken

Im September 2024 registrierten Cybersecurity-Fachleute über 300 000 DDoS-Angriffe des bis anhin unbekannten Botnets «GorillaBot». Eine dieser Attacken traf eine kritische Infrastruktur in der Schweiz, wie das Bundesamt für Cybersicherheit (BACS) in einer Analyse des Botnet(öffnet ein neues Fenster) darlegt.

In unsicheren Zeiten ist vermehrt mit solchen Angriffen auf kritische Infrastrukturen und vertrauliche Daten zu rechnen. Das gilt insbesondere für das aktuelle Zeitalter, das «Age of Disorder». Der Begriff steht dabei für eine Zeitenwende, in der sich bislang stabile politische und wirtschaftliche Gefüge zum Schlechten verändern.

Um kritische Infrastrukturen in dieser Situation besser zu schützen, sind in der Schweiz und in der EU verschiedene Regulatorien und Gesetzesänderungen in Kraft getreten oder geplant. In der Schweiz gilt seit 2025 das überarbeitete Bundesgesetz über die Informationssicherheit beim Bund (ISG). Es hat zum Ziel, die Cyberresilienz kritischer Infrastrukturen zu stärken und führt für diese eine Meldepflicht für Cybervorfälle ein. Erste Erfahrungen sind gemäss der Experten im Swisscom Livestream zur aktuellen Bedrohungslage positiv.

In eine ähnliche Richtung geht die NIS-2-Richtlinie der EU, die einerseits von den Mitgliedsstaaten eine Cybersecurity-Strategie verlangt, andererseits die Anforderungen für eine erhöhte Cyberresilienz auf weitere Bereiche ausserhalb «klassischer» kritischer Infrastrukturen ausweitet. Vergleichbare Ziele, aber explizit für die Finanzbranche, vereinbart DORA (Digital Operational Resilience Act). Dahingegen will der Cyberresilience Act (CRA) die Sicherheit von Hardware-Produkten erhöhen, die eine digitale, vernetzte Komponente enthalten. Das Gesetz ergänzt die NIS-2-Richtlinie und soll dazu beitragen, die Sicherheit der Supply Chain zu stärken.

Schweizer Unternehmen, die auch in der EU tätig sind, müssen je nach Geschäftsfeld diese Vorlagen ebenfalls umsetzen. Die erhoffte Stärkung der Cyberresilienz bedeutet für Unternehmen unter Umständen einen erheblichen Aufwand, um die Vorgaben umzusetzen.

Fragile Workforce: Wenn Fachleute ausbrennen

Resilienz ist aber auch bei den Mitarbeitenden wichtig. Cybersecurity ist ein stressiger Beruf(öffnet ein neues Fenster), da die Anforderungen sowohl vom Gesetzgeber her als auch von der Angreiferseite stetig steigen. Fachleute im Security Operations Center (SOC) sind täglich mit einer Flut von Warnmeldungen konfrontiert. Bei einem Vorfall können die Expert*innen häufig nicht einfach das Notebook am Feierabend zuklappen, sondern müssen die Incident Response zu Ende führen.

Die Folgen dieser Belastung reichen von einer «Alert Fatigue» bis hin zu Stress und Burnouts. Der psychische Druck und der «cognitive Overload» erhöhen zudem die Fehleranfälligkeit und steigern damit das Risiko, dass ein Cyberangriff erfolgreich ist.

Das sind die häufigsten Gründe für Stress bei den Cybersecurity-Fachleuten. Quelle: ISACA State of Cybersecurity Report 2024

Unternehmen müssen deshalb gezielte Massnahmen ergreifen, um die Sicherheit zu gewährleisten und ihre Fachleute zu unterstützen. Dazu gehören Achtsamkeitsprogramme und psychologische Sicherheitsmassnahmen, um die Resilienz sowohl auf individueller als auch auf organisatorischer Ebene zu stärken. Eine achtsame Arbeitsorganisation ist entscheidend, um die Belastungen in der Cybersecurity zu bewältigen und eine «fragile Workforce» zu vermeiden.

Der Druck steigt

Entspannung an der Cyberdefence-Front ist derzeit nicht in Sicht – im Gegenteil. Die Ausgangslage ist gegeben, um mit einer Zunahme der Cyberangriffe zu rechnen. Denn neben neueren Bedrohungsformen schlafen auch die «alten Bekannten» nicht, allen voran die Ransomware-Akteure. Sie profitieren ebenfalls von neuen Technologien wie GenAI, etwa für glaubwürdige Phishing-Mails oder für Vishing (Voice Phishing). Ransomware bleibt eine der grössten Bedrohungen, darin waren sich die Fachleute im Livestream einig. Zumal die Akteure vermehrt ihre Taktik ändern: Sie verschlüsseln die Daten nicht mehr, sondern exfiltrieren sie und drohen mit deren Veröffentlichung, um der Lösegeldforderung Nachdruck zu verleihen.

Unternehmen müssen also umso mehr die Cyberresilienz ihrer Infrastruktur stärken, um auf aktuelle und unerwartete Entwicklungen besser vorbereitet zu sein. Und bei diesen Massnahmen auch die physische Gesundheit ihrer Cybersecurity-Fachleute berücksichtigen.