Mit diesen Massnahmen verbessern KMU den Schutz ihrer IT und sensibilisieren die Mitarbeitenden für Cyberangriffe. 11 Handlungsempfehlungen für technische und organisatorische Vorkehrungen, die sich auf jeden Fall lohnen.

Ein wirksamer Schutz für die IT in Unternehmen ist zentral für einen reibungslosen Betrieb. Die nötigen Massnahmen umfassen einerseits technische Vorkehrungen. Andererseits ist es genauso wichtig, die Mitarbeitenden zu sensibilisieren und zu einem sicheren Umgang anzuleiten. Denn viele Cyberangriffe sind nur erfolgreich, weil zuerst ein Mensch einen gefährlichen Link in einem Phishing-Mail angeklickt hat.

Diese Empfehlungen von Sicherheitsexperten stellen eine Art «Best-of» dar: Es sind Massnahmen für einen sinnvollen Grundschutz, deren Nutzen den Aufwand rechtfertigt. Und sie helfen Ihnen und den Mitarbeitenden, IT-Sicherheitsmassnahmen gezielt anzugehen. Es handelt sich um präventive Massnahmen, mit denen Sie Cyberkriminellen die Arbeit erschweren.

Die ersten sechs Massnahmen beschäftigen sich mit technischen Vorkehrungen, die für einen besseren Schutz lokaler Geräte wie Server und Arbeitsplatzrechner sorgen. Die Umsetzung können Sie gut zusammen mit Ihrem IT-Partner angehen. Im zweiten Teil geht es um die ebenso wichtige Sensibilisierung der Mitarbeitenden.

1. Inventar der Hard- und Software erstellen

Es ist eine Sisyphus-Aufgabe, aber trotzdem nötig. Als IT-Verantwortlicher erstellen Sie ein Inventar der eingesetzten Hard- und Software. Dazu gehören Arbeitsplatzgeräte mitsamt Anwendungen, Server, Cloud-Diensten, Geschäfts-Smartphones, aber auch Drucker und andere Netzwerkgeräte. Ein solches Inventar dient als Entscheidungsgrundlage, wenn eine neue Sicherheitslücke bekannt wird. Aufgrund der eingesetzten Software-Versionen können Sie schnell entscheiden, ob Ihr Unternehmen betroffen ist und reagieren muss, beispielsweise mit einem sofortigen Update. Bedingung ist, dass das Inventar aktuell ist.

2. Installation von Software auf dem Arbeitsplatzrechner unterbinden

Mitarbeitende haben unterschiedliche Aufgaben und benötigen dazu unterschiedliche Software. Die Installation spezieller Software sollte nur unter der Kontrolle des IT-Verantwortlichen geschehen. So lässt sich verhindern, dass Mitarbeitende Programme aus dubiosen Quellen installieren und unter Umständen Malware einschleppen. Siehe dazu auch den Tipp 10, «Keine lokalen Admin-Rechte für Mitarbeitende».

3. Fremde und private Geräte im Firmen-WLAN absichern

Private Notebooks und Smartphones sowie Geräte von Gästen stellen insofern ein Sicherheitsrisiko dar, als deren Zustand unbekannt ist. Sind alle aktuellen Updates installiert, oder ist der Rechner vielleicht bereits virenverseucht?

Wenn private Geräte überhaupt im Büro eingesetzt werden, sollten sie in einem separaten Netzwerk untergebracht sein ohne Zugriff auf kritische Unternehmensanwendungen und Daten, beispielsweise in einem WLAN für Gäste.

Bei Arbeitsplatzrechnern sollte der Umgang mit USB-Sticks geregelt sein: Entweder ist der Anschluss ganz blockiert, oder der Stick wird zumindest beim Anschliessen automatisch auf Viren überprüft.

4. Server und Arbeitsplatz-PC sicher konfigurieren («härten»)

Die meisten Betriebssysteme, sowohl für den Arbeitsplatz als auch für Server, sind in der Grundkonfiguration zu wenig auf Sicherheit getrimmt. Nach der Grundinstallation sollten die Systeme deshalb besser abgesichert werden, in der Fachsprache «härten» genannt. Dabei werden beispielsweise nicht benötigte Dienste abgeschaltet, Anforderungen an die Passwortlänge definiert und die Zugriffsrechte beschränkt. Das Vorgehen können Sie gut mit Ihrem IT-Dienstleister besprechen.

Das CIS (Center for Internet Security) bietet mit den CIS Benchmarks eine Reihe englischsprachiger Anleitungen dafür, die dem gängigen Vorgehen («best practices») zur Absicherung von Betriebssystemen und Cloud-Umgebungen wie Microsoft 365 entsprechen. Auch die Betriebssystemhersteller selbst bieten hierzu Unterstützung, wie etwa Microsoft in den englischsprachigen Security-Baselines.

Check zur IT-Sicherheit

Digitalisierung bedeutet Vernetzung in hoher Intensität. Menschen, Maschinen, Technologie und Wirtschaft sind verbunden. Prozesse werden digitalisiert. Viele Systeme sind von überall her über das Internet erreichbar. Hierfür ist Cybersicherheit unerlässlich. Denn die Bedrohungslage ändert sich ständig.

Mit unserem Security-Check finden Sie heraus, in welchem Bereich Sie Ihren Schutz noch verbessern können.

5. Regelmässige Updates vornehmen

Die meisten Cyberattacken erfolgen über bekannte – und oft behobene – Sicherheitslücken. Es ist deshalb zentral, regelmässig Updates für Betriebssysteme und Anwendungen einzuspielen – am besten kurz nach deren Veröffentlichung. So verkürzen Sie das Zeitfenster, während dem Angreifer eine Lücke ausnützen können. Der Preis für diese elementare Schutzmassnahme ist ein erhöhter Betreuungsaufwand für Sie oder Ihren IT-Dienstleister. Den Umgang mit Updates regeln Sie am besten mit regelmässigen Zeitfenstern und im Servicevertrag mit dem IT-Partner.

6. Das Firmennetz regelmässig auf Schwachstellen überprüfen

Wie sicher sind das Firmennetz, die verbundenen Geräte und die Applikationen? Um den aktuellen Stand zu bestimmen, hilft ein Security-Assessment oder ein Penetration Test, durchgeführt von Spezialisten. Das Assessment untersucht die getroffenen Massnahmen, während beim Penetration Test ein «Hacker» im Auftrag versucht, ins Firmennetz einzudringen.

Mit diesen Massnahmen lassen sich Lücken in der IT-Sicherheit aufdecken, die Sie anschliessend beheben können. Die meisten der Tools dazu sind frei verfügbar, verlangen allerdings entsprechendes Fachwissen. Es empfiehlt sich deshalb, die IT von Ihrem IT-Partner oder einem spezialisierten Anbieter auf Sicherheitslücken testen lassen, beispielsweise mit dem Security-Assessment von Swisscom.

Wie die Mitarbeitenden für IT-Sicherheit sensibilisieren?

Die IT-Sicherheit im Unternehmen steht und fällt mit dem Umgang der Mitarbeitenden. Mit den technischen Massnahmen werden Sie zwar viele Cyberangriffe abblocken. Aber Sie werden nicht verhindern, dass ein Phishing-Mail durch die Maschen geht oder ein Mitarbeiter auf ein gefälschtes Mail «vom Chef» mit einer dringenden Zahlung reagiert und eine Überweisung auslöst. Dagegen hilft nur, wenn Sie die Mitarbeitenden schulen und ihnen die Wichtigkeit der Massnahmen erklären können. Ein Ansatz dazu ist ein sogenanntes Awareness-Training. Die folgenden fünf Tipps unterstützen Sie und Ihre Mitarbeitenden im Alltag darin, die Sicherheit hochzuhalten.

7. Sichere Passwörter verwenden

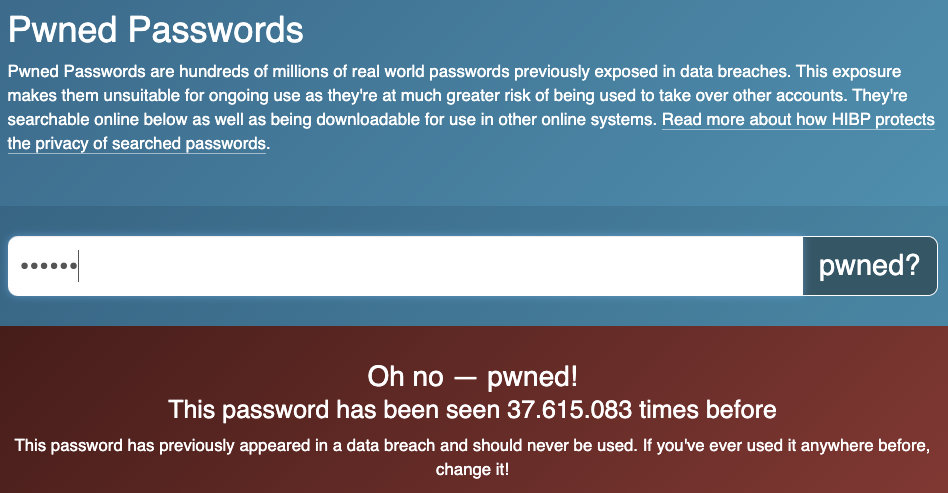

Passwörter sind das Sicherheitsproblem Nummer eins. Aus Bequemlichkeitsgründen arbeiten viele Menschen mit einem leicht merkbaren Standard-Passwort für alle Konten. Das ist genauso verständlich wie gefährlich, weil es Angreifern den Zugriff auf verschiedene Konten erleichtert. Erstellen Sie deshalb Regeln für Passwörter.

Regeln für Passwörter

- Benutzerpasswörter sollten mindestens 12 Zeichen lang sein, Administratorenpasswörter für die Systemverwaltung 16 Zeichen.

- Passwörter sollten mindestens Gross- und Kleinbuchstaben und Zahlen enthalten.

- Jedes Konto – Anmeldung am Computer, am Cloud-Speicher, am ERP, CRM etc. – benötigt ein eigenes Passwort.

- Allenfalls können Sie unter Windows 10 und 11 Gesichtserkennung und Fingerabdruckscanner von Windows Hello einsetzen, damit sich die Mitarbeitenden am Rechner anmelden können.

Um den Umgang mit komplexen und vielen Passwörtern zu erleichtern, nutzen Sie einen Passwort-Manager im Unternehmen. Dort können die Mitarbeitenden alle Passwörter speichern, nicht nur für webbasierte Konten. Und können sich sichere, zufällige Passwörter generieren lassen. Dadurch müssen sich die Mitarbeitenden nur noch zwei Passwörter merken: dasjenige für die Anmeldung am Computer und natürlich dasjenige für den Passwort-Manager.

Und da das beste Passwort nichts nützt, wenn es Cyberkriminellen in die Hände fällt, sollten Sie überall wo möglich die Zweifaktor-Authentifizierung (2FA) einführen, beispielsweise für den Zugriff auf Microsoft 365.

8. Sensibilisieren und schulen Sie die Mitarbeitenden in IT-Sicherheit

Gerade die Passwortregeln werden auf Widerstand stossen oder scheitern, wenn Sie sie «von oben herab» vorschreiben – ein klassisches Dilemma von «Convenience vs. Security». Sensibilisieren Sie die Mitarbeitenden darauf, dass diese Massnahme für die Betriebssicherheit nötig ist, und zeigen Sie den Nutzen auf. Erklären und unterstützen Sie insbesondere diejenigen Mitarbeitenden, die sich damit schwertun. Und bieten Sie ihnen an, sich im Zweifelsfall bei Ihnen melden zu können – ohne negative Konsequenzen. Diese Sensibilisierung ist zeitintensiv, aber nötig.

9. Mitarbeitende für die Gefahren von Phishing-Mails sensibilisieren

Phishing-Mails, die Zugangsdaten ergaunern oder Malware installieren wollen, gehören leider zum Alltag und sind Einfallstor Nummer eins für Cyberkriminelle. Sensibilisieren Sie die Mitarbeitenden darauf, kritisch zu sein – lieber einmal zu viel als zu wenig nachfragen. Schulen Sie die Mitarbeitenden darin, Phishing-Mails zu erkennen, indem Sie die typischen Merkmale aufzeigen.

Keine Chance für Hacker

Wie reagieren Ihre Mitarbeitenden auf Phishing-Mails und Cyberattacken? Mit dieser Online-Schulung sensibilisieren Sie die Mitarbeitenden und verbessern damit den Schutz vor Cyberattacken.

10. Keine lokalen Admin-Rechte für Mitarbeitende

In der täglichen Arbeit sollten alle Mitarbeitenden mit einem Standard-Benutzerkonto arbeiten und nicht mit Administrator-Rechten. Damit sorgen Sie für eine zusätzliche Schutzstufe, falls ein Rechner einen Virus einfängt: Damit sich eine Malware im System einnisten kann, muss sie zuerst Administratoren-Rechte erlangen.

11. Minimale Zugriffsrechte auf Dateiablagen im lokalen Netz und in der Cloud

Regeln Sie die Zugriffsrechte auf Dateien in gemeinsamen Ablagen so, dass Mitarbeitende nur auf Daten zugreifen können, die im Arbeitsalltag benötigt werden. Arbeiten Sie mit Gruppen und legen Sie Verzeichnisse für Produktion, Verkauf, Administration, Buchhaltung usw. an. Beschränken Sie den Zugriff der Gruppen auf die jeweiligen Ordner. Backup- und Archivdaten legen Sie an einem separaten Ort ab, beispielsweise in einem Cloud-Backup oder, als lokaler Datenträger, im abgeschlossenen Schrank. Im Idealfall verhindern Sie damit auch, dass nach einem Cyberangriff Ransomware sämtliche Daten verschlüsseln kann.

Überarbeiteter und ergänzter Artikel vom April 2023.