Les ransomwares, aussi appelés rançongiciels ou logiciels de rançon, rendent inutilisables les documents qui se trouvent sur l’ordinateur infecté. Voici sept recommandations pour protéger votre PME et limiter les pertes de données en cas d’attaque.

Protection complète avec beem

Simplement sûr pour tous et en tout cas, partout et en tout temps avec beem: navigation sécurisée et accès sûr aux données de l’entreprise.

Les deux dernières années ont montré que les attaques de ransomware visent de plus en plus les entreprises, et de moins en moins les particuliers. C’est pourquoi le Swisscom Cybersecurity Threat Radar considère également les ransomwares comme l’une des plus grandes, voire la plus grande menace sur Internet.

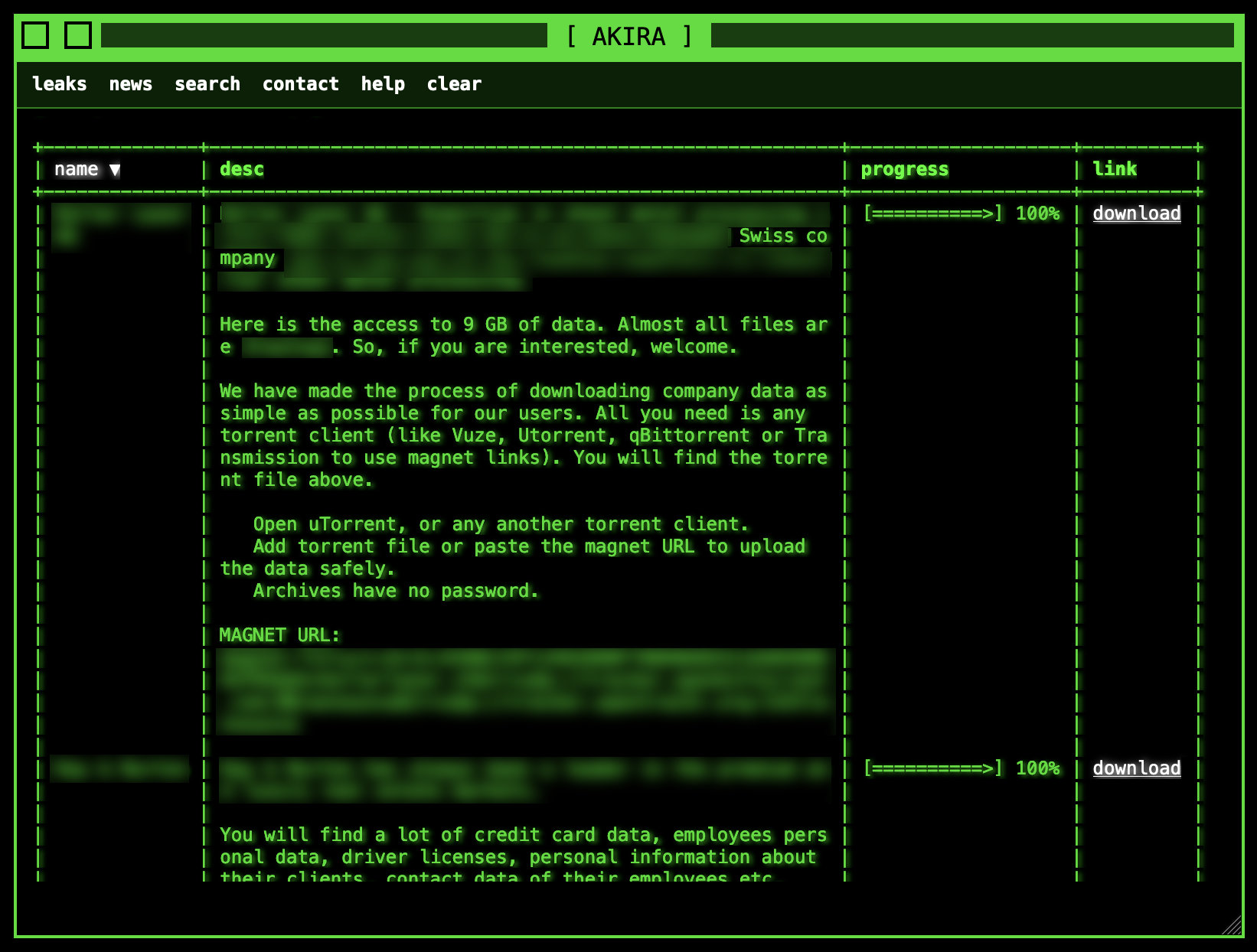

Ils portent des noms tels que «Akira», «BlackCat» oder «Play»; quand ils apparaissent, plus rien ne va. Lorsque l’un de ces agents de ransomware se déchaîne sur le réseau de l’entreprise, il chiffre toutes les données, et les débloque (éventuellement) moyennant le paiement d’une rançon – d’où les termes de «rançongiciel» ou de «chevaux de Troie de chiffrement». Les attaques sont généralisées et automatisées, et les bandes qui pratiquent le ransomware sont bien organisées et professionnelles. Ces attaques représentent un risque important pour la sécurité des entreprises, car elles peuvent toucher tout le monde sans discernement.

Des documents d’abord volés, puis chiffrés

L’Office fédéral de la cybersécurité (OFCS) a reçu en 2024 92 signalements d’attaques par ransomware, soit à peine moins que l’année précédente (2023: 109). Cependant, cette stagnation apparente des signalements est trompeuse. D’une part, il existe probablement un chiffre noir important. D’autre part, un (nouvel) acteur peut à tout moment déclencher une vague de ransomware. Ainsi, le BACS a rapporté en octobre 2025 qu’«Akira» avait attaqué environ 200 entreprises en Suisse, causant des dommages s’élevant à plusieurs millions de francs.

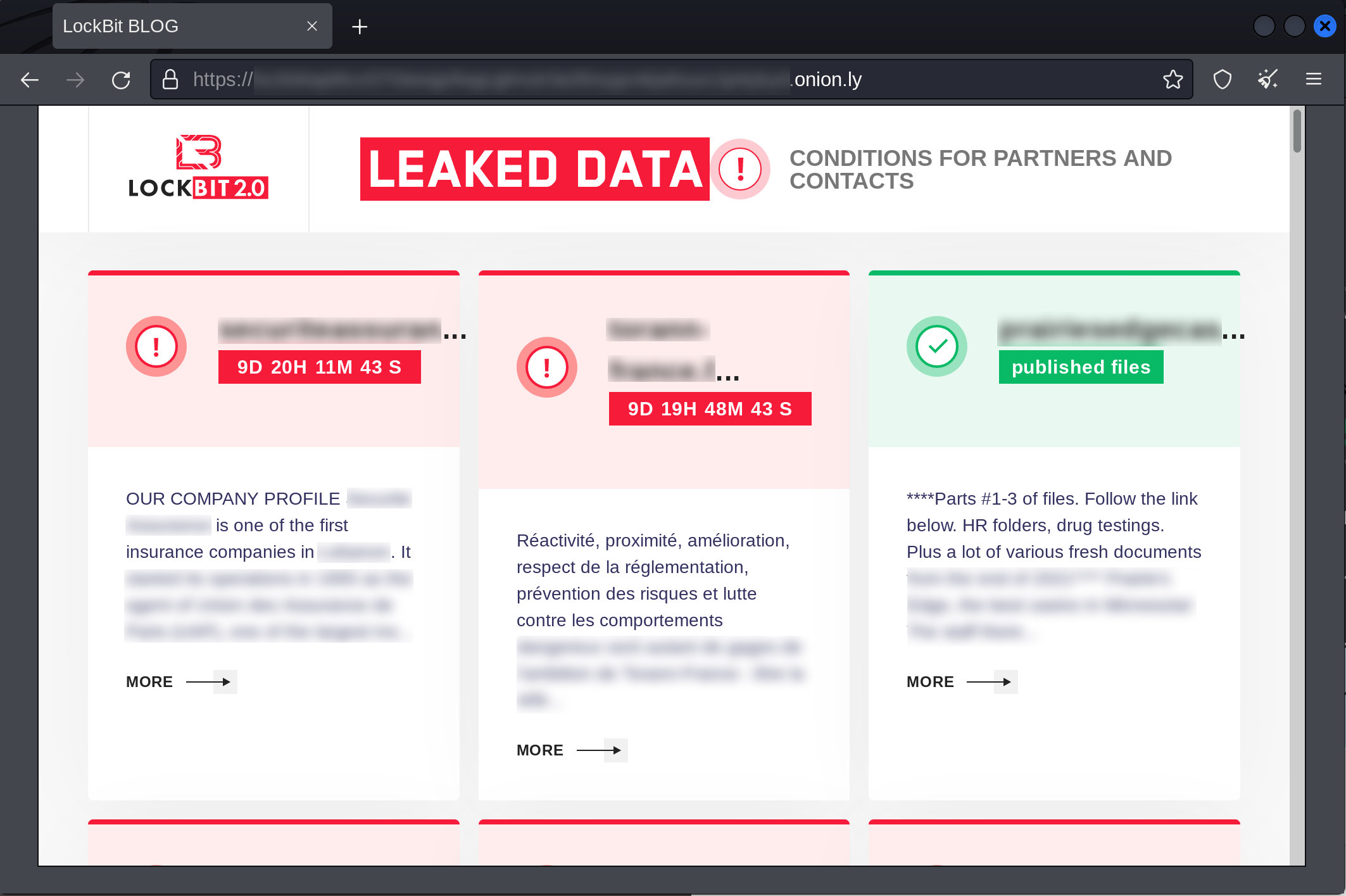

De plus, les attaques sont devenues plus dangereuses. Elles ne se limitent plus au simple chiffrement des données. Comme moyen de pression supplémentaire, les documents professionnels sont d’abord volés, avec la menace de publier ces données sur le dark web si la victime refuse de payer. Dans son rapport annuel 2024, l’OFCS souligne que les attaques s’accompagnent désormais presque toujours d’une fuite de données. C’est pourquoi on retrouve régulièrement des données confidentielles d’entreprises et d’organisations suisses sur les «leak sites» des groupes de ransomware dans le dark web.

La publication de données professionnelles confidentielles peut entraîner des atteintes à la réputation, des interruptions d’exploitation et des conséquences financières et juridiques. Les PME ont donc tout intérêt à protéger leur système informatique de manière qu’une éventuelle attaque n’entraîne aucune perte de données, ou seulement une perte supportable, et que les dommages soient limités. La meilleure protection associe mesures techniques et organisationnelles à une sensibilisation des collaborateurs aux e-mails de phishing et aux cyberattaques.

Sept recommandations pour se protéger des ransomwares

Ces mesures vous permettent de limiter les risques et les pertes de données en cas d’attaque par ransomware:

1. Procédez régulièrement à des mises à jour des systèmes d’exploitation et des applications

La plupart des ransomwares exploitent des failles de sécurité connues. Misez donc sur les mises à jour automatiques, voire manuelles, pour combler le plus rapidement possible de telles lacunes dans Windows et les applications. Les navigateurs Web, les applications Office et le système Windows lui-même sont particulièrement vulnérables, car ils représentent des points d’attaque appréciés. Et si vous utilisez encore Windows 10 (fin de support à la mi-octobre 2025), considérez la menace des ransomwares comme une bonne raison de passer dès que possible à Windows 11.

2. Utilisez un logiciel antivirus et la protection de Windows contre les ransomwares («accès contrôlé aux dossiers»)

Microsoft Defender ou le logiciel antivirus d’un autre fournisseur peut protéger votre système au moins contre les logiciels malveillants connus et fait donc partie des mesures d’hygiène de base. Là encore, il est important que le logiciel antivirus et les définitions des virus soient toujours mis à jour. Les mises à jour automatiques sont obligatoires.

À partir de la version 10, Windows propose en outre l’«accès contrôlé aux dossiers» dans les paramètres «Sécurité Windows». Il s’agit d’une protection supplémentaire qui empêche les logiciels malveillants tels que les ransomwares d’accéder à certains répertoires. Si vous activez cette protection, vous devez cependant vous attendre à quelques «faux positifs» au début, car des applications légitimes sont souvent elles aussi empêchées d’accéder aux dossiers protégés. Dans ce cas, vous pouvez autoriser manuellement (avec des droits d’administrateur) l’accès ultérieur.

3. Utilisez un firewall dans votre PME

Différents fabricants proposent des firewalls destinés aux PME, qui peuvent être utilisés même sans connaissances techniques approfondies. Le firewall relie le réseau local (Ethernet et WLAN) à Internet, protège contre les accès étrangers et peut, entre autres, bloquer des adresses Internet connues pour être des points de propagation des virus. La portée des fonctionnalités varie toutefois. Il est également judicieux de disposer d’un firewall qui analyse le trafic réseau à la recherche de logiciels malveillants et qui peut ainsi détecter les ransomwares.

Toutefois, lorsque les collaborateurs travaillent en télétravail ou si les données sont stockées dans le cloud, même le meilleur firewall installé dans les locaux de l’entreprise ne sert à rien. Il est alors nécessaire de mettre en place des mesures de protection qui vérifient les accès de partout – voir recommandation 5.

4. Utilisez un stockage cloud sûr avec versionnage

Un système de stockage dans le cloud conserve différentes versions d’un document (ce qu’on appelle le versionnage ou la prise d’instantanés à intervalles réguliers) et vous permet de réagir rapidement en cas de cryptage par ransomware en revenant à la dernière version enregistrée des fichiers avant l’attaque. Dans l’idéal, vous ne perdez ainsi que quelques minutes de votre travail. Les logiciels SharePoint et OneDrive (for Business) de Microsoft 365 for Business, par exemple, incluent le versionnage.

Veillez à ce que les documents professionnels ne soient pas stockés localement sur l’ordinateur, mais dans le cloud. Vous augmenterez ainsi considérablement vos chances de les récupérer après une attaque de ransomware. Vous simplifierez en outre la collaboration et l’échange de documents au sein de votre entreprise.

5. Ne protégez pas vos comptes et accès à distance uniquement avec un mot de passe

Les comptes en ligne et les accès à distance sont des vecteurs d’attaque privilégiés pour les cybercriminels. Il convient donc de sécuriser l’accès en conséquence. Au minimum, mettez en place une authentification à deux facteurs (2FA). Pour cela, la connexion doit être confirmée via un canal supplémentaire, par exemple via Mobile ID ou au moyen d’une application d’authentification sur smartphone, par exemple celle de Google ou de Microsoft.

Des mécanismes sans mot de passe, tels que Windows Hello, offrent une meilleure protection. Ces procédés fonctionnent avec des clés (Passkeys) qui sont stockées en toute sécurité sur l’ordinateur, un smartphone ou une clé USB spéciale (par exemple YubiKey).

Qu’il s’agisse de la 2FA ou d’un accès sans mot de passe, vous pouvez en outre restreindre l’accès aux appareils enregistrés, c’est-à-dire les ordinateurs, smartphones et tablettes de l’entreprise. Pour ce faire, vous avez besoin d’une gestion des appareils (MDM, Mobile Device Management) ou d’une solution de sécurité qui prend en charge le ZTNA.

Les accès suivants doivent impérativement être protégés:

- Comptes Microsoft et Google (Microsoft 365 et Google Workspace)

- Accès à distance au réseau d’entreprise

- Accès Remote Desktop

- Comptes Webmail

- Applications d’entreprise basées sur le Web (ERP, CRM, etc.)

- Comptes de réseaux sociaux

Approche moderne de la sécurité informatique

Le monde de l’informatique a évolué: les données ont migré vers le cloud, et les entreprises ainsi que leurs collaborateurs souhaitent pouvoir accéder aux informations de n’importe où – que ce soit en télétravail, dans le train, en déplacement, chez un client ou un fournisseur. Ces accès se font via Internet et peuvent être interceptés et exploités par des cybercriminels. Les entreprises doivent donc partir du principe qu’il n’existe plus d’accès ni d’appareils totalement sûrs, car il se peut qu’un appareil ou un système soit déjà compromis («assume breach»). C’est là que le concept du Zero Trust entre en jeu: il s’agit de ne faire confiance à aucun appareil ni à aucun accès, mais de revalider systématiquement chaque tentative d’accès et de ne donner accès qu’aux données strictement nécessaires. Dans le milieu spécialisé, la composante qui se charge de cette vérification est désignée sous le nom de Zero Trust Network Access (ZTNA).

6. Faites une sauvegarde

Cela vaut pour les serveurs locaux et pour le stockage sur le cloud: en cas d’attaque, si vous avez sauvegardé l’ensemble du système, vous pourrez au moins retourner à l’état précédant la contamination. Cela simplifie le rétablissement du système, mais n’offre qu’une protection limitée par rapport aux pertes de données, en raison d’intervalles assez longs (une fois par jour en général).

Il est également important de protéger la sauvegarde elle-même contre une attaque par ransomware. Pour ce faire, vous devez au moins la protéger contre toute modification, par exemple avec une protection en écriture ou en accès. Mais il est encore plus judicieux que les supports de sauvegarde soient déconnectés une fois la sauvegarde effectuée et qu’ils ne soient pas du tout accessibles via le réseau (ce qu’on appelle le «backup hors ligne»). Une sauvegarde sur le cloud est une variante moderne qui peut également protéger la sauvegarde des ransomwares.

7. Sensibilisez votre personnel!

Ce conseil est central, car de nombreuses attaques de ransomware fructueuses commencent par le clic d’une personne. Comme ce logiciel malveillant est souvent diffusé par e-mail d’hameçonnage, il commence son activité après que le destinataire a cliqué sur un lien ou a ouvert une pièce jointe contenus dans l’e-mail. En sensibilisant votre personnel à cet état de fait, vous bénéficierez d’un bouclier de protection supplémentaire.

Protection complète de votre entreprise avec beem

Avec beem, vous protégez vos appareils contre les logiciels malveillants – où qu’ils se trouvent. Et avec les approches Zero Trust, vous compliquez l’accès des cybercriminels à vos données et applications.

Conseil supplémentaire: segmentez votre réseau

Divisez le réseau local de l’entreprise en différents secteurs (zones). Une telle segmentation permet d’éviter que les ransomwares ne se propagent sur l’ensemble du réseau. Dans tous les cas, il est judicieux de proposer un WLAN aux personnes externes et de séparer l’accès au réseau pour les visiteurs et le personnel.

Vous pouvez réaliser cette segmentation du réseau par des méthodes traditionnelles au niveau du réseau ou par une approche ZTNA au niveau de l’application. Les deux approches limitent la visibilité des systèmes sur le réseau, ce qui entrave la propagation.

Que faire en cas d’attaque de ransomware?

Si, malgré toutes les mesures de sécurité, vous constatez une attaque de ransomware, déconnectez immédiatement les ordinateurs du réseau et de tous les supports de stockage qui y sont reliés afin d’éviter d’autres dommages. Le cas échéant, déconnectez la connexion Internet afin d’arrêter une éventuelle fuite de données en cours – si celle-ci n’a pas déjà eu lieu. Cependant, n’éteignez pas l’ordinateur, car cela pourrait entraîner la perte de traces précieuses pour l’analyse forensique numérique. Dans la plupart des cas d’infection par des logiciels malveillants, il est recommandé de réinstaller complètement les ordinateurs et de changer tous les mots de passe.

Si vous avez prévu une sauvegarde pour l’ensemble du système, vous pouvez l’utiliser pour rétablir ce dernier.

Et si un ransomware parvient malgré tout à s’infiltrer dans votre système informatique, vous trouverez dans cet article des conseils utiles sur la manière de réagir à une cyberattaque.

Version actualisée et étendue d’un article existant.