Wenn Cyberkriminelle erfolgreich in ein Unternehmen eingebrochen sind, ist die richtige Reaktion entscheidend. Diese Checkliste hilft Ihnen Angriffe zu erkennen und richtig und vor allem rechtzeitig zu reagieren, um den Schaden zu begrenzen.

Sie sollten auf einen Cyberangriff nicht erst reagieren, wenn eine Ransomware bereits alle Daten verschlüsselt hat. Dann können Sie nur noch minimale Schadensbegrenzung betreiben. Je früher Sie einen erfolgreichen Angriff erkennen, desto mehr Zeit bleibt Ihnen, zu reagieren und einen Ausfall Ihrer IT oder einen Datenklau zu verhindern. «Erfolgreich» bedeutet in diesem Fall, dass es den Angreifern bereits gelungen ist, sich Zugang zu Ihrer IT zu verschaffen.

Es kann sein, dass sich Cyberkriminelle über Wochen oder Monate in Ihrer IT eingenistet haben, ohne dass Sie im Alltag etwas bemerken. Diese Zeit nutzen die Eindringlinge, um sich seelenruhig in Ihrer Infrastruktur umzusehen und die Kontrolle über möglichst alle Systeme zu erlangen. Bevor die Kriminellen dann zuschlagen und alle Daten verschlüsseln, haben sie vielleicht bereits wichtige Geschäftsunterlagen abgezügelt. Damit verleihen die Angreifer ihrer Lösegeldforderung mittels Verschlüsselungstrojaner (Ransomware) noch Nachdruck.

Aufgrund der Heimlichtuerei der Cyberkriminellen ist es oft schwierig, erfolgreiche Angriffe frühzeitig zu erkennen. Diese Tipps liefern Ihnen Ansätze dazu und zeigen, wie Sie auf eine erfolgreiche Attacke richtig reagieren.

Cyberangriffe im Alltag erkennen

Es gibt verschiedene Indizien, dass auf Ihr KMU gerade ein erfolgreicher Cyberangriff läuft. Den folgenden Indizien sollten Sie nachgehen, um die Ursache herauszufinden – lieber ein falscher Alarm zu viel als ein nicht entdeckter Angriff:

- Der Computer läuft langsam und die Lüfter sind häufig hörbar, obwohl Sie keine rechenintensiven Aufgaben durchführen.

- Der Zugriff auf (lokale) Systeme wie ein Server oder ein NAS ist langsam und das System verhält sich ungewöhnlich. Beispielsweise tauchen häufig Fehlermeldungen auf.

- Die Internetverbindung ist unerklärlich langsam und auf dem Dashboard des Routers stellen Sie hohen ausgehenden Internetverkehr fest.

- Der Computer «macht sich selbständig»: Fenster öffnen und schliessen sich ohne Ihr Zutun, und allenfalls bewegt sich sogar der Mauszeiger von selbst.

- Sie erhalten Warnungen von Ihrer Antiviren-Software, dass eine verdächtige Datei gefunden und/oder blockiert worden sei.

- Sie erhalten Fehlermeldungen bei Windows-Updates oder von Ihrer Antiviren-Software, etwa dem Microsoft Defender. Beispielsweise meldet dieser, er sei deaktiviert.

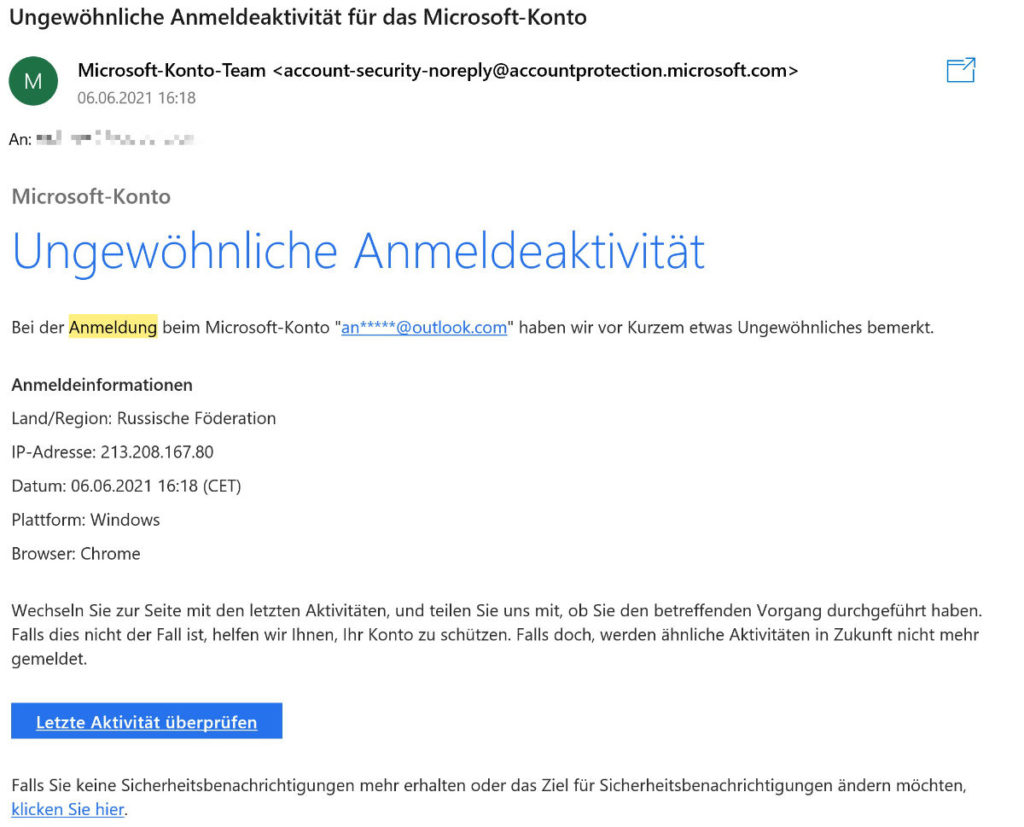

- Sie erhalten Warnmails, dass von einem neuen Gerät oder einem unbekannten Ort auf ein Online-Konto zugegriffen worden sei, beispielsweise auf Microsoft 365 oder ein Google-Konto.

- Wenn Sie Zweifaktor-Authentifizierung nutzen: Sie erhalten ein Code-SMS oder den Hinweis, den Zugriff in der Authentifizierungs-App oder mittels Mobile ID zu bestätigen – obwohl von Ihnen oder Ihren Mitarbeitenden keine Anmeldung erfolgte.

- Ein Passwort wird bei einer Anmeldung nicht akzeptiert, obwohl Sie mehrfach geprüft haben, dass Sie das richtige Kennwort eingegeben haben.

- Die Startseite des Webbrowsers hat sich ohne Ihr Zutun geändert oder es tauchen immer wieder Werbe-Pop-ups auf.

Cyberangriffe als Administrator erkennen

Die für die IT verantwortliche Person – ein IT-Partner, ein Mitarbeitender oder Sie selbst – hat weitere Quellen, die Hinweise auf einen Cyberangriff geben. Es gehört zu den Aufgaben eines Administrators, auf folgende Effekte zu achten:

- Fehlermeldungen in den Logdateien von Servern und NAS, wie viele fehlerhafte Zugriffsversuche oder erfolgreiche Zugriffe (eines Administrators), die sich nicht erklären lassen (beispielsweise ausserhalb der Arbeitszeiten).

- Hintergrundprozesse mit ungewöhnlichen, oft kryptischen Namen.

- Windows-Schattenkopien (Volume Shadow Copies) wurden gelöscht.

- Veränderungen an den Backups oder den Backup-Einstellungen.

- Hohe Prozessor-, Speicher- und Netzwerklast ohne erklärbaren Grund.

- Der verfügbare Speicherplatz verändert sich markant oder Speichermedien sind plötzlich voll.

Richtig auf einen Cyberangriff reagieren

Wenn Sie oder Ihr IT-Verantwortlicher eine erfolgreiche Cyberattacke feststellen, ist die wichtigste Regel: Versuchen Sie, ruhig zu bleiben und einen klaren Kopf zu behalten. Mit einem überhasteten Vorgehen laufen Sie Gefahr, den Schaden zu vergrössern oder wertvolle Beweise für die Strafverfolgung zu vernichten.

Diese Schritte empfehlen sich nach einem erfolgreichen Cyberangriff mit einer Malware wie beispielsweise Ransomware:

- Aktivieren Sie Ihren Krisen- oder Notfallplan. Idealerweise umfasst dieser bereits die folgenden Schritte.

- Ziehen Sie so schnell wie möglich Cybersecurity-Fachleute bei. Diese können den Angriff eindämmen, analysieren und Ihnen oder Ihren IT-Verantwortlichen Handlungsempfehlungen für die weiteren Schritte mitgeben. Swisscom beschäftigt für solche Situationen ein Team von Cybersecurity-Fachleuten, die Sie im Ernstfall rund um die Uhr unterstützen.

- Rufen Sie die Polizei an (117).

Die Folgen einer Cyberattacke beheben

Die folgenden Schritte kümmern sich um die Behebung des Angriffs. Sie sollten Sie in Absprache mit Fachleuten durchführen oder gleich diesen anvertrauen.

- Isolieren Sie kompromittierte (von Malware befallene) Systeme, um eine weitere Ausbreitung zu verhindern. Trennen Sie die Geräte vom Netzwerk, schalten Sie sie aber nicht aus, um keine Spuren zu verwischen.

- Sichern Sie Beweise auf den befallenen Systemen (Forensik).

- Bereinigen Sie die Systeme, indem Sie die Malware entfernen oder die Geräte komplett neu aufsetzen. Allenfalls können Sie Betriebssystem, Anwendungen und Daten auch aus einem Backup wiederherstellen.

- Ändern Sie möglichst alle Passwörter, zumindest aber die Administrator-Passwörter. Aktivieren Sie die Zweifaktor-Authentifizierung überall, wo dies möglich ist.

- Prüfen Sie nach Möglichkeit, ob sensible Daten wie beispielsweise Personendaten entwendet wurden.

- Erstatten Sie Anzeige.

- Melden Sie den Vorfall beim Bundesamt für Cybersicherheit (BACS). Sie unterstützen damit generell die Bekämpfung von Cyberkriminellen.

Wenn alles wieder läuft, analysieren Sie, allenfalls zusammen mit den IT-Sicherheitsfachleuten und Ihrem IT-Partner, wie Sie den Schutz Ihrer IT verbessern können. Damit Sie diese Checkliste hoffentlich nie mehr benötigen.

Swisscom Rapid Response

Bei einem Cyberangriff zählen ein kühler Kopf und Fachwissen. Die Cybersecurity-Profis von Swisscom stehen Ihnen rund um die Uhr zur Seite, um den Schaden für Ihr Unternehmen zu begrenzen.