Cloud

L'Internet des objets (IoT) dans les clouds publics mondiaux - Six leçons apprises

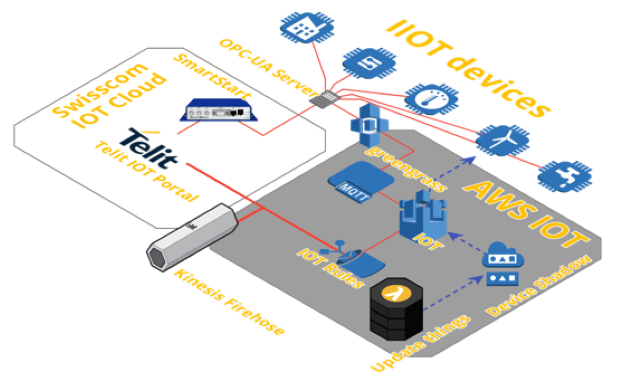

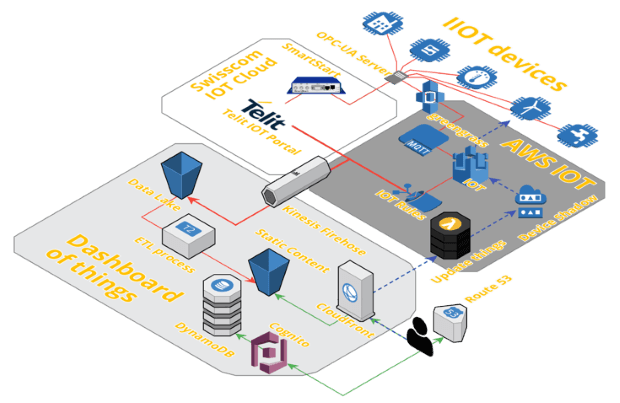

L'équipe Swisscom Global Public Cloud AWS Tiger s'est intéressée de près à l'Internet des objets industriel. Nous avons construit un PoC IIoT qui vise à prouver la faisabilité de certains défis techniques cruciaux pour une future plateforme ayant comme prérequis dix millions de machines et plusieurs emplacements géographiques. De plus, nous devons être capables d'évoluer avec des centaines de milliers d'utilisateurs et des dizaines de milliers de fabricants d'objets. Nous avons étudié le standard ouvert OPC UA, les passerelles Edge et les flux d'analyse. Nous avons appris quelques leçons pour la nouvelle fabrication avec IIoT dans les clouds publics mondiaux, que nous voulons partager.