Cloud

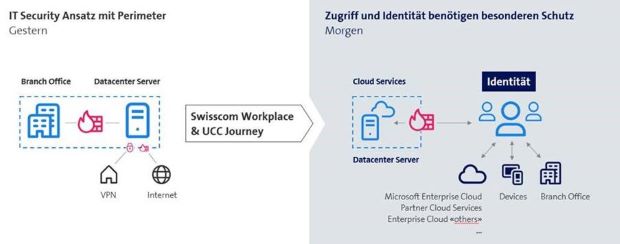

Sécurité du cloud: de la protection du périmètre à la sécurité basée sur l'identité

Ce n'est pas seulement la manière de travailler qui change rapidement, mais aussi l'utilisation des données et leur lieu de stockage. Les nouvelles technologies ont de plus en plus d'influence sur la vie professionnelle et privée. Les appareils intelligents (smartphone, tablette, smartwatches) sont aujourd'hui des outils de travail établis et sont largement utilisés. Il n'est plus possible d'attirer la jeune génération dans une entreprise sans lui proposer un modèle de travail flexible. Le besoin d'accéder à tout moment à des applications, des informations et des données avec différents appareils et de les partager augmente considérablement. En outre, de plus en plus d'entreprises font leurs premiers pas dans le cloud (par ex. délocalisation du serveur de messagerie vers Office 365) sans adapter leurs concepts de sécurité. Les concepts de sécurité traditionnels atteignent leurs limites à cause de toutes ces tendances.