Pourquoi Active Directory est-il utilisé par les ransomwares?

95% des organisations dans le monde possédant plus de 50 ordinateurs utilisent déjà Active Directory – grâce à l’étude des codes malicieux, nous avons constaté que plus de 60% des ransomwares possèdent un code spécifique visant à cibler Active Directory – comme Active Directory contrôle les identités, il apparait évident que le risque est immense si le niveau de sécurité lié à Active Directory n’est pas suffisant.

Il existe de nombreuses raisons à l’usage quasi-systématique d’Active Directory lors des attaques informatiques. Nous pouvons citer ici les principales:

Active Directory est partout

Les groupes d’attaquants et les concepteurs de malware sont extrêmement feinéants! Leur objectif est d’aller à l’essentiel, ils savent parfaitement qu’ils ont plus de 90% de chance de trouver un annuaire Active Directory sur votre réseau, ils se concentrent sur les technologies répandues.

Active Directory est ancien

21 ans cette année! La conception originelle d’Active Directory est solide, répondant aux problématiques d’un nouveau millénaire, mais sa conception repose sur des standards datant de plus de deux décennies – Pendant 20 ans, les attaquants ont largement eu le temps d’étudier les failles structurelles, les possibles mauvaises configurations et de monter en compétence sur l’exploitation des chemins d’attaque sur Active Directory.

Active Directory est mouvant

Il s’agit peut-être du point le plus important: Imaginons que vous réalisiez un audit de votre Active Directory. Les résultats sont bons, tout va bien – pourtant 3 semaines plus tard, une attaque vous percute en utilisant des chemins de compromission sur Active Directory… Comment cela est-il possible? Tout simplement parce qu’Active Directory est un objet vivant qui est le réceptacle de milliers de changements quotidiens: création de compte, modification de groupe, rajout de machines, déploiement d’applications… La vérité du jour n’est pas celle du lendemain et les ransomwares sont maintenant capables de scanner en temps réel l’ensemble des modifications créant des déviances de sécurité au sein de l’annuaire.

Comment les ransomwares utilisent-ils Active Directory?

Malheureusement nous n’avons pas pris soin de la sécurité Active Directory pendant 20 ans et cela nous revient comme un boomerang en plein tête car, maintenant, les ransomwares exploitent cette situation désastreuse.

Cibler les données

Les attaques informatiques basées sur les ransomwares visent prioritairement la confidentialité des données et l’intégrité des données.

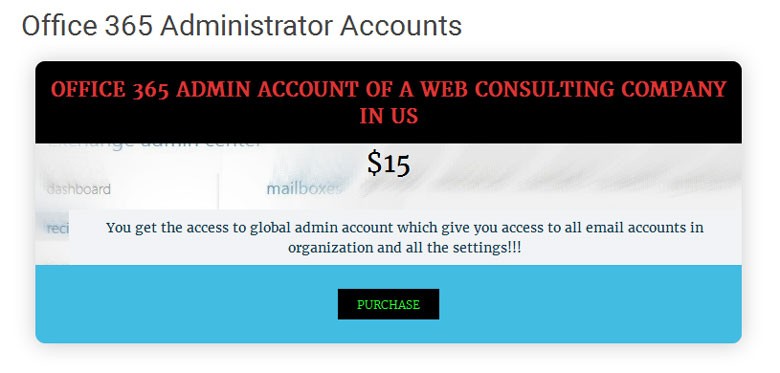

(Message sur un forum du Darknet annonçant la mise en vente d’informations liées à des comptes d’administration (username+password) Office 365 par suite d’une exfiltration de données via un ransomware.

Message indiquant le chiffrement des données et la demande rançon sur un PC infecté par Wanacry.

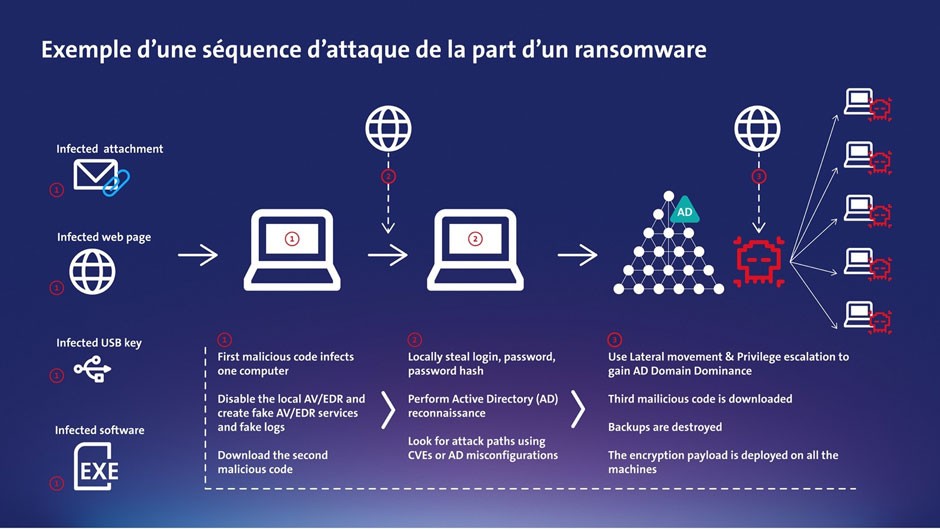

Description de la séquence d’attaque type d’un ransomware

La séquence d’attaque d’un ransomware est relativement standardisée, d’ailleurs elle ne diffère pas tant que cela d’une attaque réalisée par un individu derrière un clavier! La différence est, qu’ici, l’ensemble des étapes sont réalisées de manière automatique, via du code.

Exemple d’une séquence d’attaque de la part d’un ransomware.

Première étape: la primo infection

L’objectif est ici d’infecter un premier PC dans l’entreprise (aussi appelé pivot), souvent par le biais d’un phishing, mais n’oublions pas les primo-infections utilisant un lien malicieux depuis un site web, une clé USB corrompue ou un package logiciel infecté.

Une fois installé sur la machine, ce premier code réalisera systématiquement les étapes suivantes:

- Désactivation des défenses locales de type Anti-Virus ou EDR

- Téléchargement du second code

Deuxième étape: reconnaissance Active Directory et premier vol de «credentials»

Le deuxième code va tenter de capter des identifiants, des mots de passe ou des hash de mots de passe sur la machine primo-infectée – généralement depuis la mémoire vive, mais aussi depuis le registre de la machine. Ces premiers « credentials » permettront au code de devenir administrateur local de la machine pivot.

Ensuite le code va commencer à réaliser la reconnaissance d’Active Directory et des machines Windows: Il s’agit d’une étape importante car elle permettra de passer à l’échelle dans la suite de l’attaque – l’objectif est ici de découvrir des chemins d’attaque potentiels au sein de l’annuaire en utilisant deux types de failles:

- Des mauvaises configurations Active Directory

- Des CVEs non patchées sur les systèmes Windows

Troisième étape: passage à l’échelle et chiffrement généralisé

Dès qu’un chemin d’attaque est détecté au sein d’Active Directory, le code du ransomware utilisera le mouvement latéral et l’escalade de privilèges pour prendre le contrôle de la forêt Active Directory. Notons ici que le ransomware peut fonctionner en mode latent, scannant en temps réel l’Active Directory et l’apparition d’une déviance de sécurité liée à une modification – cette étape peut durer quelques heures ou plusieurs mois.

Une fois l’annuaire sous contrôle, le ransomware utilisera des techniques diverses selon sa maturité:

- Destruction des sauvegardes

- Suppression des journaux d’évènement

- Création de taches planifiées

- Création de backdoors

- Téléchargement de la charge de chiffrement

L’étape finale consistera à déployer la charge de chiffrement sur l’ensemble des machines, à chiffrer l’ensemble des données et à demander une rançon.

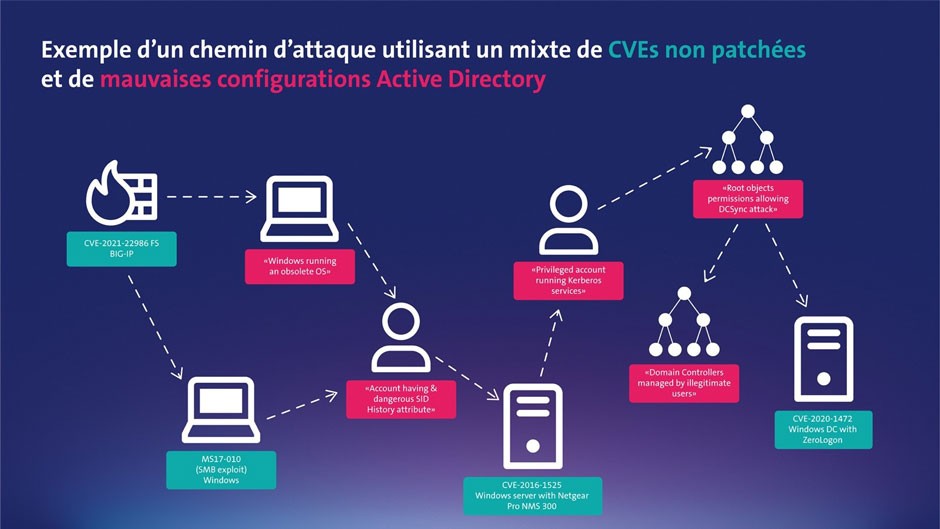

Notion de chemin d’attaque

Il est absolument nécessaire de parfaitement comprendre la notion de chemin d’attaque afin d’adopter une posture défensive efficace. Il faut comprendre qu’il n’existe finalement que deux moyens techniques de compromettre un système:

- Utiliser une mauvaise configuration du système

- Utiliser une vulnérabilité non patchée du système

Les groupes d’attaquants embarquent directement dans le code des ransomwares des fonctions de détection des mauvaises configurations Active Directory afin de repérer et exploiter rapidement les chemins d’attaques pour devenir administrateur du domaine.

Une fois que le domaine est sous contrôle, le ransomware a la capacité de chiffrer la totalité des données et de créer des backdoors pour revenir dans le futur.

Exemple d’un chemin d’attaque utilisant un mixte de CVEs non patchées (vert) et de mauvaises configurations Active Directory (rose).

Etablir un plan de sécurité Active Directory

Pour protéger votre organisation contre les attaques de ransomwares vous devez impérativement réaliser les opérations suivantes:

- Déployer le Tier-model Active Directory au sein de votre organisation

- Utiliser une solution centralisée de gestion des patchs permettant une évaluation du risque en fonction du contexte, du nombre de CVEs et des menaces actuelles

- Utiliser une solution de sécurité Active Directory permettant le contrôle en temps réel des chemins d’attaque, la détection d’attaques spécifiques à Active Directory (DCShadow, DCSync, Golden Ticket, etc.) et l’investigation poussée en cas d’incident

- Ne jamais déployer d’agents sur vos contrôleurs de domaine afin de ne pas augmenter la surface d’attaque avec du code non-Microsoft

- Si possible, connecter l’ensemble de vos solutions de sécurité avec un SIEM et un orchestrateur de sécurité

N’hésitez pas à nous contacter pour établir les premières étapes de votre plan de sécurité Active Directory.

Omar Bognuda

Business Development Manager IT Security

Plus d’articles getIT

Prêts pour Swisscom

Trouve le Job ou l’univers professionnel qui te convient. Où tu veux co-créer et évoluer.

Ce qui nous définit, c’est toi.